namlshb0002

Member

#1 Đăng kí VPS và setup môi trường mạng

CẬP NHẬT:

ORACLE đang có VPS free cực ngon: 4 CPUs, RAM 24GB, đường truyền mạng 4Gbs tại location Tokyo, Japan (hoặc bất cứ location nào còn chỗ trống). Anh em nhanh tay đăng kí GẤP. Hàng hot hiếm có.

--> Tổng anh em sẽ có 3 con VPS free trọn đời, cấu hình ngon nghẻ đủ chơi.

DNS Chặn quảng cáo là gì?

Tài khoản Oracle Cloud Free Tier (miễn phí) sẽ bao gồm:

Compute

Theo ghi chú của Oracle Cloud như sau:

Ok ngon rồi, đăng kí tài khoản Oracle Free Tier thôi.

https://myservices.us.oraclecloud.com/mycloud/signup

Điền thông tin và click next. Chọn “Tokyo-Japan” hoặc "Soul-Korea" là Primary region để có tốc độ tốt nhất.

Sau khi đăng kí xong các bạn đăng nhập tài khoản và bắt đầu tạo VPS.

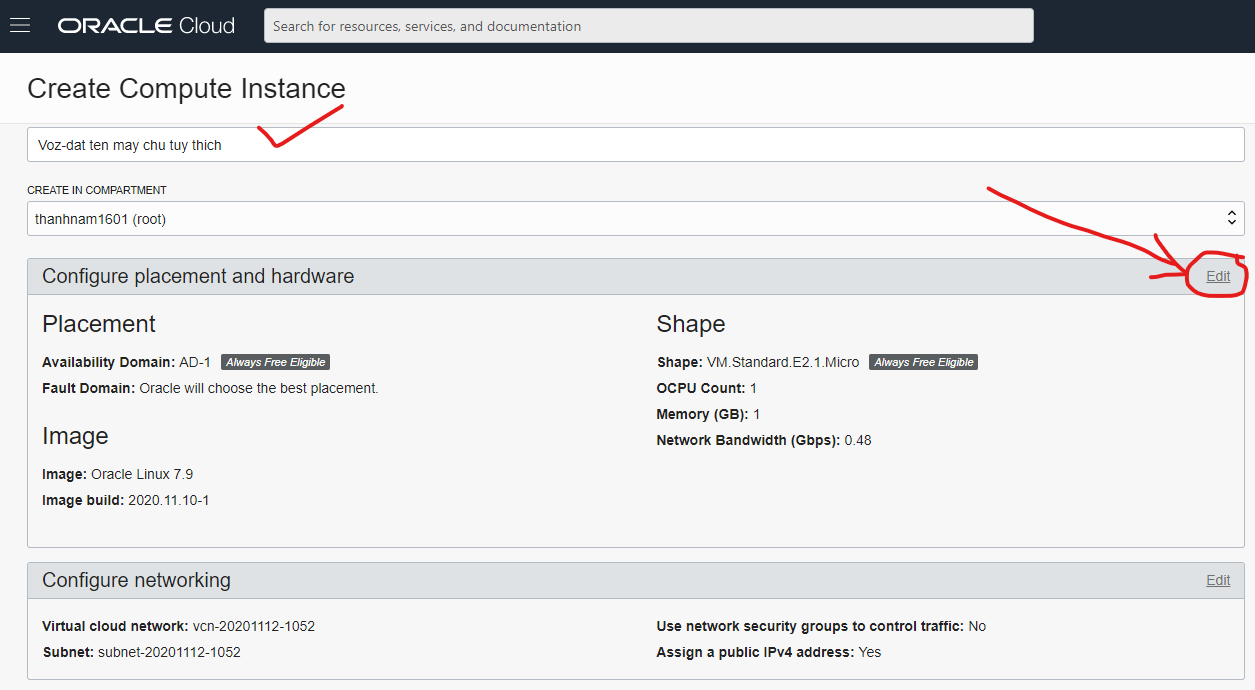

Click “Create VM Instance”.

Edit --> Change Image --> chọn CentOS 7

Sau đó sẽ cần tạo SSH key để đăng nhập vào VPS

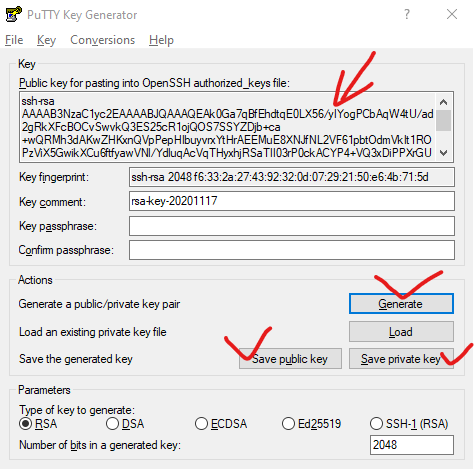

Tải về phần mềm Putty: https://the.earth.li/~sgtatham/putty/latest/w64/putty.zip

Các bạn tải về, giải nén ra, chạy file PUTTYGEN để tạo key SSH.

Bấm Generate để tạo key và lưu ý trên hình:

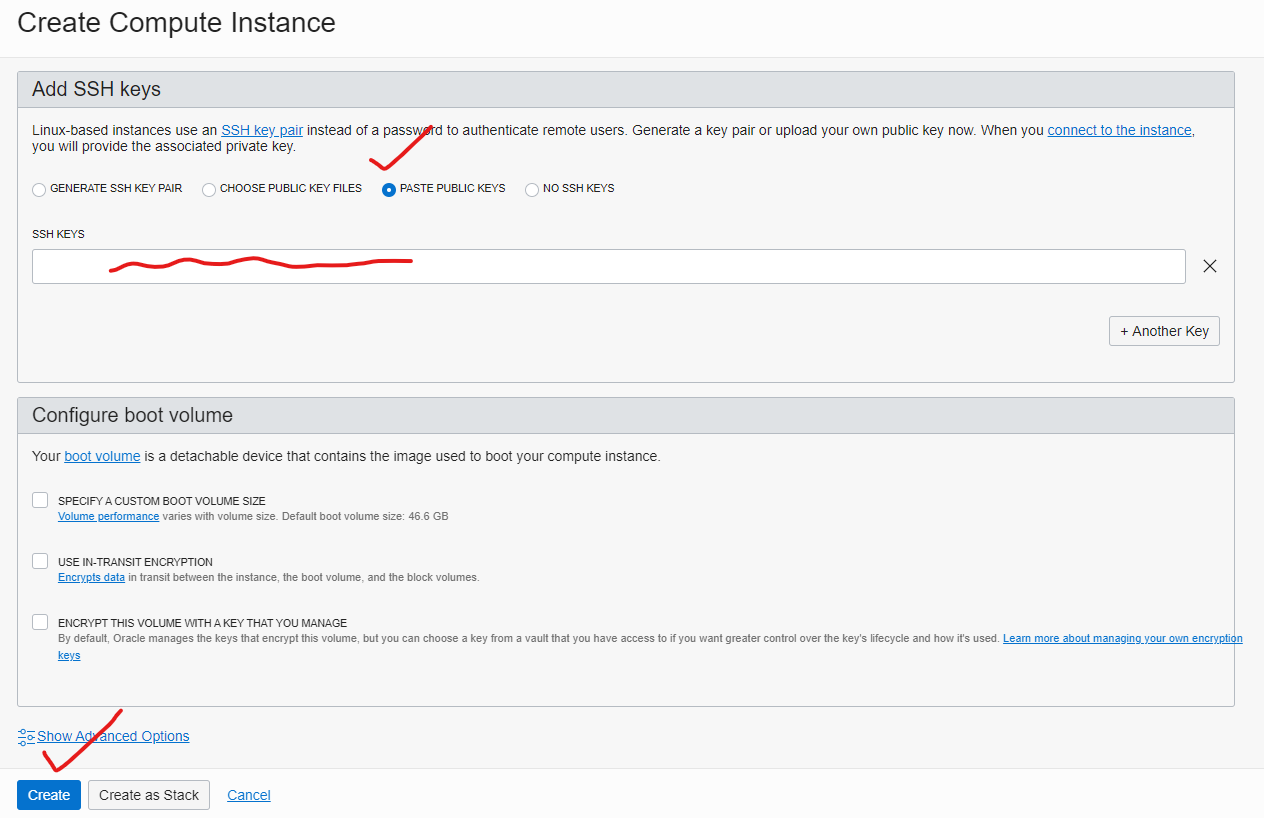

Quay lại Oracle để paste vào:

Sau đó Create là đã tạo xong VPS.

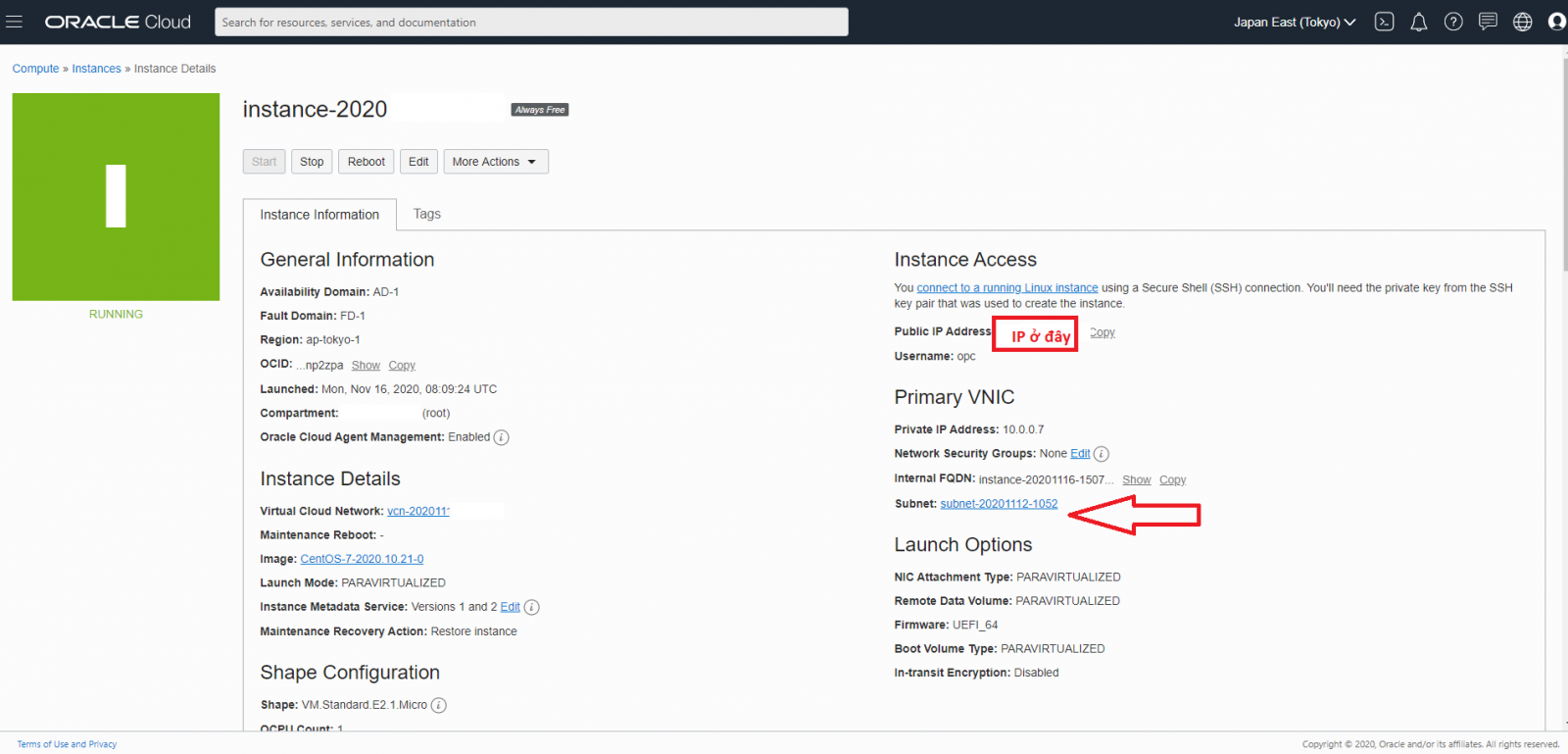

Trong trang tiếp theo “Instance Access” click “Show” bên cạnh chỗ “Pubic IP Address”. Copy địa chỉ IP này vào Putty để đăng nhập VPS.

user sẽ có dạng opc@IP-của-các-bạn

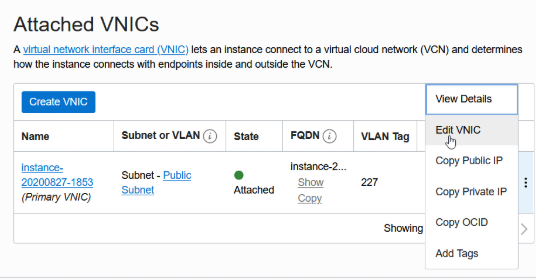

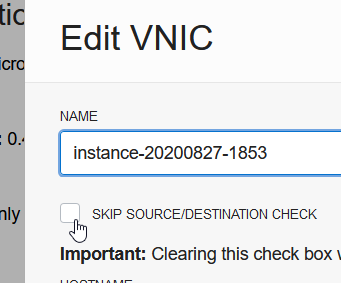

Tiếp theo làm như hình, chú ý phía góc trái bên dưới sẽ có: Attached VNICs —> Edit VNIC.

Tích vào: Skip....

Đây là VPS sau khi tạo xong, lưu ý chỗ mình đánh dấu đỏ:

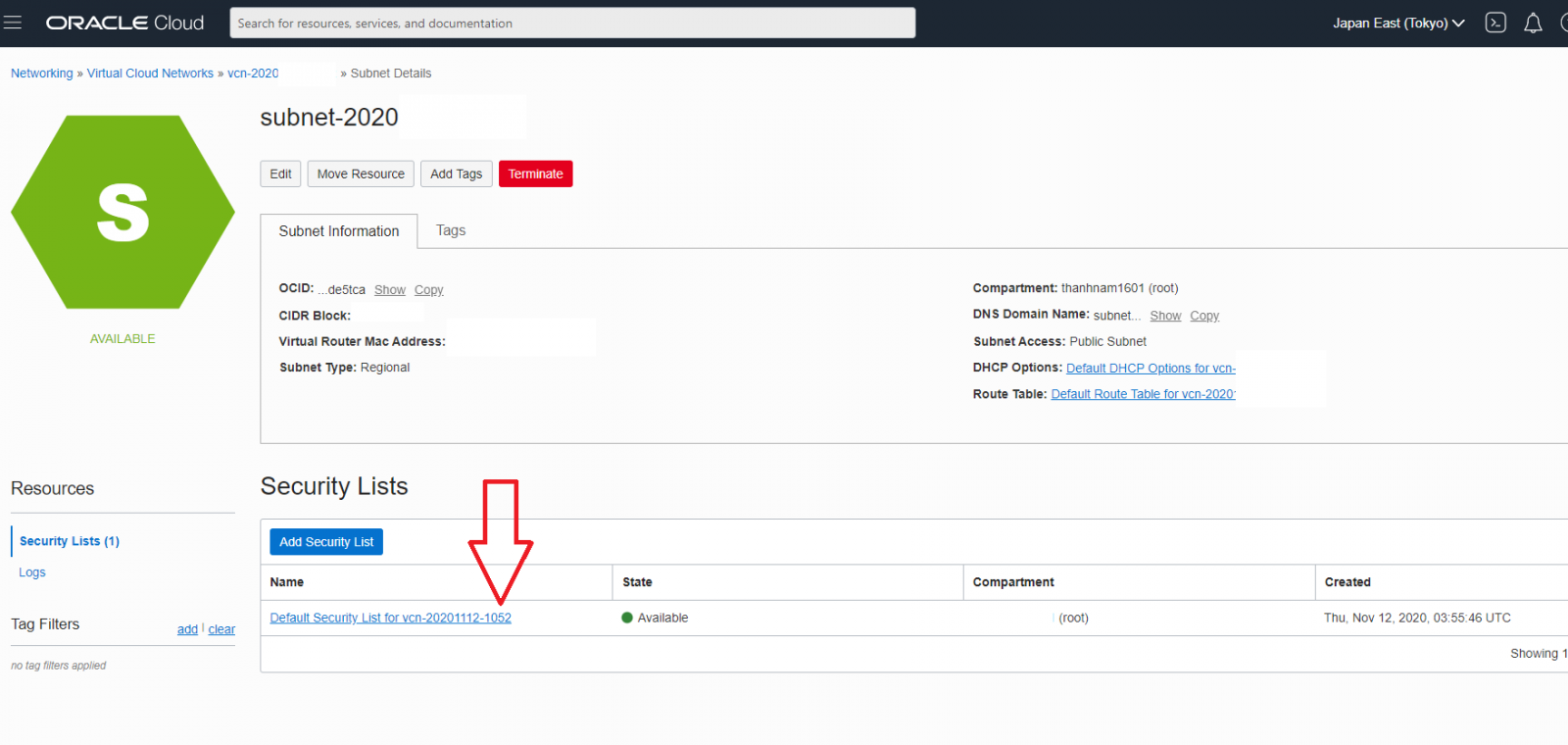

Bấm vào Subnet:..... để vào cấu hình mạng

Vào Secrity List để thêm quyền truy cập:

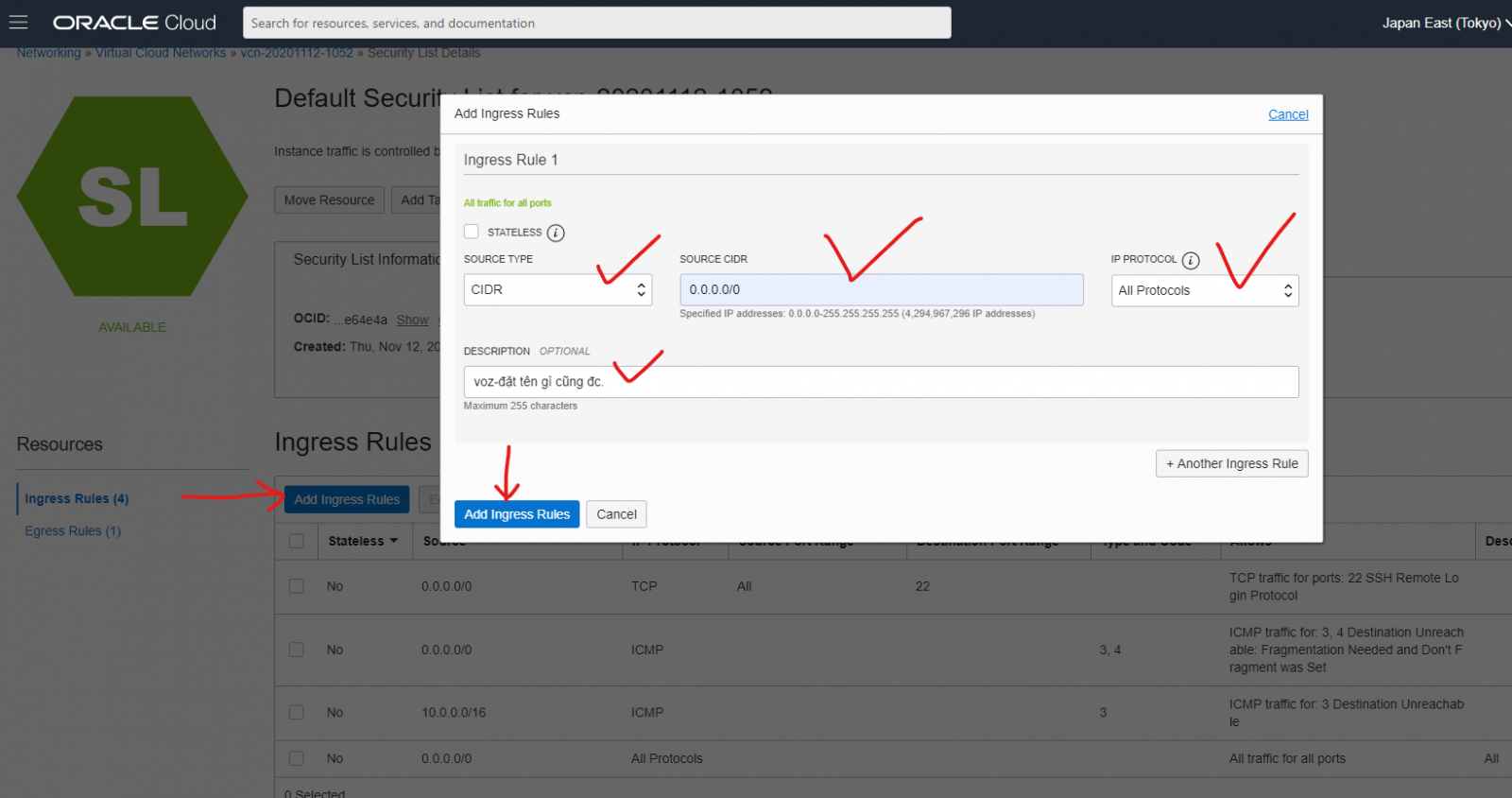

Làm theo hình để mở quyền truy cập từ bên ngoài.

CẬP NHẬT:

CẬP NHẬT NGÀY 30/08/2021:Các thím, nếu bị lỗi ở khúc add thẻ, thì cứ mạnh dạn vô chat live với nó, nó xử lý trong 5' nhe'.

https://store-oracle.custhelp.com/app/chat/chat_launch

ORACLE đang có VPS free cực ngon: 4 CPUs, RAM 24GB, đường truyền mạng 4Gbs tại location Tokyo, Japan (hoặc bất cứ location nào còn chỗ trống). Anh em nhanh tay đăng kí GẤP. Hàng hot hiếm có.

--> Tổng anh em sẽ có 3 con VPS free trọn đời, cấu hình ngon nghẻ đủ chơi.

DNS Chặn quảng cáo là gì?

- Là một bộ lọc & chặn quảng cáo ngay từ server (đặt tại VPS), trước khi tới máy tính/điện thoại của chúng ta.

- Lưu ý: Không chặn đc quảng cáo Youtube hoặc các quảng cáo gắn chặt với tên miền chính.

- Tự tạo 1 server DNS chặn quảng cáo hoàn toàn miễn phí cho mỗi người, sử dụng nền tảng Adguard Home cài đặt trên VPS.

- Server chặn quảng cáo đặt tại VPS nên chạy 24/24, không tốn điện, không tốn bất cứ chi phí gì.

- Có thể share cho người thân, bạn bè sử dụng cùng vì DNS rất nhẹ, không hao tổn tài nguyên gì, lại còn miễn phí

- Tài khoản Oracle cloud (hoặc bất cứ VPS nào các bạn có)

- Thẻ Visa/Master để tạo tài khoản.

- Một số kiến thức về sử dụng VPS. Lưu ý, kiến thức cơ bản, ko cần phải là chuyên gia. Mình cũng thế

Vui lòng ko hỏi kiến thức chuyên sâu

Vui lòng ko hỏi kiến thức chuyên sâu

- Quan trọng nhất: một tâm hồn đẹp và nhân phẩm tốt. Có nhiều thím đăng kí mãi ko đc vì ko có sms xác nhận về.

- Server miễn phí nên tài nguyên chỉ có 1GB RAM, 1CPU, (quá dư dả để cài Adguard Home)

- IP Public nên đòi hỏi phải có các biện pháp bảo mật cho server, chống hack, phá hoại. Khi sử dụng phải thường xuyên login vào trang quản lí để block các request và IP lạ.

- Các bạn sử dụng cẩn thận và tự chịu trách nhiệm với các hành động của mình nhé.

Tài khoản Oracle Cloud Free Tier (miễn phí) sẽ bao gồm:

Compute

- CẬP NHẬT NGÀY 30/08/2021:

ORACLE đang có VPS free cực ngon: 4 CPUs, RAM 24GB, đường truyền mạng 4Gbs tại location Tokyo, Japan. Anh em nhanh tay đăng kí GẤP. Hàng hot hiếm có. - 2 virtual machines with 1/8 OCPU and 1 GB memory each.

- 2 Block Volumes, 100 GB total.

- 10 GB Object Storage.

- 10 GB Archive Storage.

- Load Balancer: 1 instance, 10 Mbps bandwidth.

- Monitoring: 500 million ingestion datapoints, 1 billion retrieval datapoints.

- Notifications: 1 million sent through https per month, 1,000 sent through email per month.

- Outbound Data Transfer: 10 TB per month.

Theo ghi chú của Oracle Cloud như sau:

- Bạn có thể sử dụng miễn phí các tài nguyên bên trên đến khi nào bạn muốn mà ko tốn thêm bất cứ chi phí phát sinh nào, miễn là trong giới hạn miễn phí.

- Sau khi kết thúc giai đoạn 30 ngày dùng thử, các tài nguyên miễn phí vẫn tiếp tục tồn tại và chạy như binh thường, ko bị stop.

- Có thể đăng kí lên các gói trả phí với tài nguyên cao hơn bất cứ khi nào bạn muốn.

- Các khách hàng cũ của Oracle có thể sử dụng miễn phí mà ko cần đăng kí thêm tài khoản.

Ok ngon rồi, đăng kí tài khoản Oracle Free Tier thôi.

https://myservices.us.oraclecloud.com/mycloud/signup

Điền thông tin và click next. Chọn “Tokyo-Japan” hoặc "Soul-Korea" là Primary region để có tốc độ tốt nhất.

Sau khi đăng kí xong các bạn đăng nhập tài khoản và bắt đầu tạo VPS.

Click “Create VM Instance”.

Edit --> Change Image --> chọn CentOS 7

Sau đó sẽ cần tạo SSH key để đăng nhập vào VPS

Tải về phần mềm Putty: https://the.earth.li/~sgtatham/putty/latest/w64/putty.zip

Các bạn tải về, giải nén ra, chạy file PUTTYGEN để tạo key SSH.

Bấm Generate để tạo key và lưu ý trên hình:

- Phần chữ loằng ngoằng, các bạn copy và paste vào Oracle

- Tạo mật khẩu và lưu lại cả 2 Public key và Private Key.

Quay lại Oracle để paste vào:

Sau đó Create là đã tạo xong VPS.

Trong trang tiếp theo “Instance Access” click “Show” bên cạnh chỗ “Pubic IP Address”. Copy địa chỉ IP này vào Putty để đăng nhập VPS.

user sẽ có dạng opc@IP-của-các-bạn

Tiếp theo làm như hình, chú ý phía góc trái bên dưới sẽ có: Attached VNICs —> Edit VNIC.

Tích vào: Skip....

Đây là VPS sau khi tạo xong, lưu ý chỗ mình đánh dấu đỏ:

Bấm vào Subnet:..... để vào cấu hình mạng

Vào Secrity List để thêm quyền truy cập:

Làm theo hình để mở quyền truy cập từ bên ngoài.

Last edited:

Mình đã dùng thử bên họ và rất ưng

Mình đã dùng thử bên họ và rất ưng  )))

)))