ZzHiEuBkZz

Senior Member

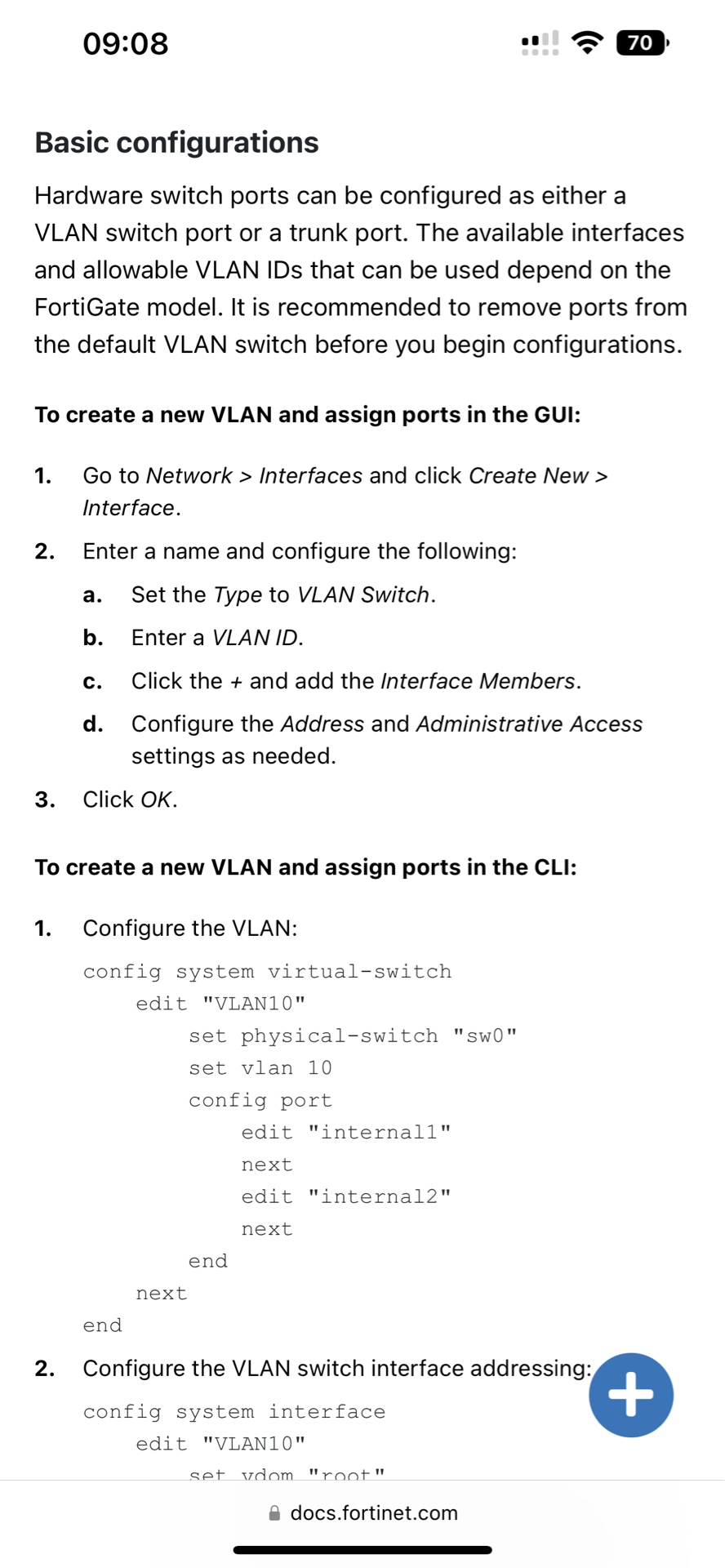

như title, set up vp quy mô nhỏ có các thiết bị sau : fortigate làm router chính, 1 AP chia 2 mạng (nội bộ và khách, swich access tplink cùi . Em muốn chia 2 vlan để tách biệt mạng nội bộ và khách trên con AP, tuy nhiên chưa nghĩ được phương án cấu hình sao trên con fortigate. Fortigate không biết có hỗ trợ 1 vlan chạy nhiều port không. Có bác nào chia sẻ giúp em được không ạ

mới nghĩ đến phương án là để các thiết bị cố định cần vpn site to site thì tạo 1 dải rồi cho vpn về, còn lại thì cho vào mạng khách hết dải còn lại rồi giới hạn băng thông đỡ phải vlan lằng nhằng

mới nghĩ đến phương án là để các thiết bị cố định cần vpn site to site thì tạo 1 dải rồi cho vpn về, còn lại thì cho vào mạng khách hết dải còn lại rồi giới hạn băng thông đỡ phải vlan lằng nhằng