CryWoman

Member

Những người dùng "sành" Android thường unlock bootloader trên thiết bị của mình, root smartphone/tablet, bật USB debugging và cài phần mềm từ các nguồn bên ngoài Play Store. Có một lý do vì sao các nhà sản xuất không bật sẵn các tính năng này trên sản phẩm của họ: các hành vi này sẽ gây tổn hại tới khả năng bảo mật của thiết bị.

Do Android là một hệ điều hành "tự do", bất kì hành động nào giúp bạn "cởi trói" cho thiết bị của mình cũng sẽ khiến khả năng tự bảo vệ của Android giảm sút. Bạn cần hiểu rõ các nguy cơ có thể xảy đến khi thực hiện các hành động này.

Unlock bootloader

Khi được xuất xưởng, bootloader của Android được khóa theo mặc định. Lý do chính không phải là do các nhà mạng muốn bắt bạn phải ở lại với dịch vụ của họ, muốn khóa các thiết bị bán ra và không cho phép người dùng thực hiện các hành vi "tự do" trên smartphone/tablet của mình. Ngay cả các thiết bị Nexus, vốn được tập trung vào cộng đồng các nhà phát triển Android, cũng bị khóa bootloader khi xuất xưởng.

Vậy tại sao ngay cả Google cũng lock bootloader? Khi bootloader bị lock, những kẻ tấn công vào thiết bị của bạn sẽ không thể tự cài một bản ROM mới và vượt qua các biện pháp bảo mật của smartphone/tablet. Ví dụ, giả sử ai đó đánh cắp điện thoại của bạn và muốn ăn trộm các thông tin cá nhân của bạn. Nếu bạn sử dụng mật khẩu, kẻ gian sẽ không thể truy cập vào điện thoại của bạn. Nhưng, nếu bạn đã unlock bootloader, chúng có thể cài các bản ROM khác lên smartphone của bạn và từ đó có thể vượt qua các biện pháp bảo mật, bao gồm cả mã PIN. Đây cũng chính là lý do vì sao khi unlock bootloader trên Nexus, toàn bộ dữ liệu sẽ bị xóa. Điều này sẽ ngăn kẻ gian không thể unlock điện thoại/tablet của bạn để ăn cắp dữ liệu.

Nếu bạn sử dụng mã hóa, bootloader bị unlock có thể giúp hacker gỡ bỏ mã hóa của bạn với tấn công dạng freezer, khởi động một loại ROM được thiết kế để đưa chìa khóa mã hóa của bạn vào trong bộ nhớ và copy chìa khóa này. Các nhà nghiên cứu đã thực hiện thành công một tấn công dạng này trên một mẫu Galaxy Nexus có bootloader đã bị unlock, và do đó nguy cơ này là có thật.

Bạn cũng có thể lock lại bootloader sau khi đã unlock và cài ROM mới. Việc lock lại bootloader sẽ gây bất tiện nếu bạn muốn cài một bản ROM khác trong tương lai, song sẽ giúp giảm rất nhiều các nguy cơ bảo mật trên máy.

Root

Việc root máy sẽ vượt qua toàn bộ hệ thống bảo mật của Android. Trên Android, mỗi ứng dụng đều được tách biệt: mỗi ứng dụng sẽ có mã người dùng Linux riêng (Android được xây dựng dựa trên Linux) và sẽ có các quyền truy cập/thay đổi dữ liệu khác nhau. Bởi vậy, ngoài quyền sử dụng của mình, mỗi ứng dụng sẽ không thể truy cập hoặc thay đổi các phần khác của hệ thống, và cũng không thể đọc dữ liệu từ các ứng dụng khác. Các ứng dụng độc hại muốn truy cập vào thông tin tài khoản ngân hàng của bạn sẽ không thể truy cập vào ứng dụng ngân hàng trực tuyến của bạn và cũng không thể xâm nhập vào dữ liệu của ứng dụng này. Nói tóm lại, nếu không root, các ứng dụng hoạt động hoàn toàn cách biệt.

Khi bạn root thiết bị, bạn cho phép các ứng dụng chạy với quyền người dùng root trên hệ điều hành. Điều này có nghĩa rằng các ứng dụng có quyền truy cập vào bất cứ nơi nào mà chúng muốn. Khi đã root máy và vô tình cài phải phần mềm độc hại, ứng dụng độc này có thể gây tổn hại tới toàn bộ hệ thống.

Thông thường, các ứng dụng đòi hỏi quyền root cần phải được kiểm tra rõ ràng. Bạn không nên cho các ứng dụng đáng nghi ngờ quyền root, bởi chúng có thể truy cập vào toàn bộ hệ thống và do vậy là đặc biệt nguy hiểm.

USB Debugging

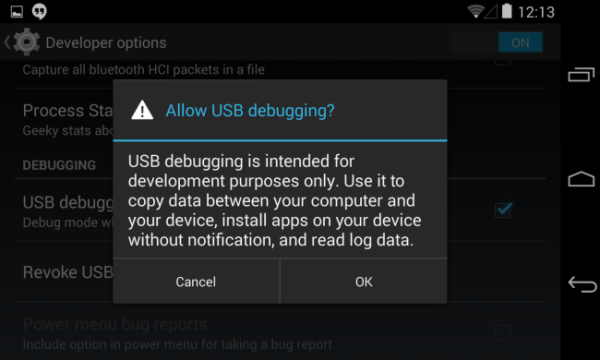

Khi bật tính năng USB Debugging, bạn có thể copy hàng loạt file, cài đặt các file APK từ máy vi tính về máy, và cũng có thể chạy các câu lệnh shell trên thiết bị Android từ máy vi tính. Khi bật USB debugging, thiết bị của bạn sẽ thực hiện các câu lệnh được thực hiện từ trên máy vi tính. Một khi USB debugging đã bị tắt, máy vi tính được kết nối USB sẽ không thể chạy các câu lệnh trên thiết bị Android của bạn.

Như vậy, về mặt lý thuyết, hacker hoàn toàn có thể ẩn mã độc bên trong các… cục sạc và tấn công thiết bị của bạn – nếu smartphone/tablet của bạn có bật USB debugging. Đây là một mối nguy hiểm cực kỳ lớn, bởi các thiết bị Android thế hệ cũ sẽ không hiển thị cửa sổ yêu cầu xác nhận và cũng sẽ chạy bất kì câu lệnh nào được truyền qua tính năng này.

Thật may mắn, các thế hệ smartphone/tablet Android mới hơn sẽ đưa ra cảnh báo, ngay cả khi bạn đã bật cài đặt USB Debugging trên máy. Nếu bạn cắm thiết bị của mình vào máy vi tính hoặc cổng sạc và cửa sổ xác nhận này xuất hiện một cách bất ngờ, hãy nhấn vào nút "Cancel" để hủy bỏ.

Cài ứng dụng từ các nguồn không rõ ràng

Android cho phép bạn cài đặt các ứng dụng được phát hành từ các nguồn không phải là Play Store của Google. Ví dụ, nếu bật tính năng Unknown Sources (không rõ nguồn gốc), bạn có thể cài ứng dụng từ Amazon App Store, từ Humble Bundle hoặc cài trực tiếp từ các file APK.

Theo mặc định, tùy chọn này bị tắt nhằm ngăn chặn người dùng không hiểu rõ công nghệ tải nhầm phải các ứng dụng chứa mã độc thông qua website hoặc file đính kèm trên email. Nếu bạn không thường xuyên cài ứng dụng từ các nguồn ngoài Play Store, bạn nên tắt tính năng này ngay sau khi đã cài ứng dụng cần cài. Bạn chỉ nên để cài đặt này ở trạng thái bật nếu thường xuyên cài ứng dụng từ các chợ ứng dụng như Amazon App Store hoặc Humble Bundle.

Nhìn chung, bạn vẫn nên cẩn thận khi cài ứng dụng từ các chợ ứng dụng ít tên tuổi. Android hiện tại có cung cấp tính năng quét mã độc trên ứng dụng, song cũng giống như các phần mềm chống virus, tính năng này không phải là hoàn hảo.

Do Android là một hệ điều hành "tự do", bất kì hành động nào giúp bạn "cởi trói" cho thiết bị của mình cũng sẽ khiến khả năng tự bảo vệ của Android giảm sút. Bạn cần hiểu rõ các nguy cơ có thể xảy đến khi thực hiện các hành động này.

Unlock bootloader

Khi được xuất xưởng, bootloader của Android được khóa theo mặc định. Lý do chính không phải là do các nhà mạng muốn bắt bạn phải ở lại với dịch vụ của họ, muốn khóa các thiết bị bán ra và không cho phép người dùng thực hiện các hành vi "tự do" trên smartphone/tablet của mình. Ngay cả các thiết bị Nexus, vốn được tập trung vào cộng đồng các nhà phát triển Android, cũng bị khóa bootloader khi xuất xưởng.

Vậy tại sao ngay cả Google cũng lock bootloader? Khi bootloader bị lock, những kẻ tấn công vào thiết bị của bạn sẽ không thể tự cài một bản ROM mới và vượt qua các biện pháp bảo mật của smartphone/tablet. Ví dụ, giả sử ai đó đánh cắp điện thoại của bạn và muốn ăn trộm các thông tin cá nhân của bạn. Nếu bạn sử dụng mật khẩu, kẻ gian sẽ không thể truy cập vào điện thoại của bạn. Nhưng, nếu bạn đã unlock bootloader, chúng có thể cài các bản ROM khác lên smartphone của bạn và từ đó có thể vượt qua các biện pháp bảo mật, bao gồm cả mã PIN. Đây cũng chính là lý do vì sao khi unlock bootloader trên Nexus, toàn bộ dữ liệu sẽ bị xóa. Điều này sẽ ngăn kẻ gian không thể unlock điện thoại/tablet của bạn để ăn cắp dữ liệu.

Nếu bạn sử dụng mã hóa, bootloader bị unlock có thể giúp hacker gỡ bỏ mã hóa của bạn với tấn công dạng freezer, khởi động một loại ROM được thiết kế để đưa chìa khóa mã hóa của bạn vào trong bộ nhớ và copy chìa khóa này. Các nhà nghiên cứu đã thực hiện thành công một tấn công dạng này trên một mẫu Galaxy Nexus có bootloader đã bị unlock, và do đó nguy cơ này là có thật.

Bạn cũng có thể lock lại bootloader sau khi đã unlock và cài ROM mới. Việc lock lại bootloader sẽ gây bất tiện nếu bạn muốn cài một bản ROM khác trong tương lai, song sẽ giúp giảm rất nhiều các nguy cơ bảo mật trên máy.

Root

Việc root máy sẽ vượt qua toàn bộ hệ thống bảo mật của Android. Trên Android, mỗi ứng dụng đều được tách biệt: mỗi ứng dụng sẽ có mã người dùng Linux riêng (Android được xây dựng dựa trên Linux) và sẽ có các quyền truy cập/thay đổi dữ liệu khác nhau. Bởi vậy, ngoài quyền sử dụng của mình, mỗi ứng dụng sẽ không thể truy cập hoặc thay đổi các phần khác của hệ thống, và cũng không thể đọc dữ liệu từ các ứng dụng khác. Các ứng dụng độc hại muốn truy cập vào thông tin tài khoản ngân hàng của bạn sẽ không thể truy cập vào ứng dụng ngân hàng trực tuyến của bạn và cũng không thể xâm nhập vào dữ liệu của ứng dụng này. Nói tóm lại, nếu không root, các ứng dụng hoạt động hoàn toàn cách biệt.

Khi bạn root thiết bị, bạn cho phép các ứng dụng chạy với quyền người dùng root trên hệ điều hành. Điều này có nghĩa rằng các ứng dụng có quyền truy cập vào bất cứ nơi nào mà chúng muốn. Khi đã root máy và vô tình cài phải phần mềm độc hại, ứng dụng độc này có thể gây tổn hại tới toàn bộ hệ thống.

Thông thường, các ứng dụng đòi hỏi quyền root cần phải được kiểm tra rõ ràng. Bạn không nên cho các ứng dụng đáng nghi ngờ quyền root, bởi chúng có thể truy cập vào toàn bộ hệ thống và do vậy là đặc biệt nguy hiểm.

USB Debugging

Khi bật tính năng USB Debugging, bạn có thể copy hàng loạt file, cài đặt các file APK từ máy vi tính về máy, và cũng có thể chạy các câu lệnh shell trên thiết bị Android từ máy vi tính. Khi bật USB debugging, thiết bị của bạn sẽ thực hiện các câu lệnh được thực hiện từ trên máy vi tính. Một khi USB debugging đã bị tắt, máy vi tính được kết nối USB sẽ không thể chạy các câu lệnh trên thiết bị Android của bạn.

Như vậy, về mặt lý thuyết, hacker hoàn toàn có thể ẩn mã độc bên trong các… cục sạc và tấn công thiết bị của bạn – nếu smartphone/tablet của bạn có bật USB debugging. Đây là một mối nguy hiểm cực kỳ lớn, bởi các thiết bị Android thế hệ cũ sẽ không hiển thị cửa sổ yêu cầu xác nhận và cũng sẽ chạy bất kì câu lệnh nào được truyền qua tính năng này.

Thật may mắn, các thế hệ smartphone/tablet Android mới hơn sẽ đưa ra cảnh báo, ngay cả khi bạn đã bật cài đặt USB Debugging trên máy. Nếu bạn cắm thiết bị của mình vào máy vi tính hoặc cổng sạc và cửa sổ xác nhận này xuất hiện một cách bất ngờ, hãy nhấn vào nút "Cancel" để hủy bỏ.

Cài ứng dụng từ các nguồn không rõ ràng

Android cho phép bạn cài đặt các ứng dụng được phát hành từ các nguồn không phải là Play Store của Google. Ví dụ, nếu bật tính năng Unknown Sources (không rõ nguồn gốc), bạn có thể cài ứng dụng từ Amazon App Store, từ Humble Bundle hoặc cài trực tiếp từ các file APK.

Theo mặc định, tùy chọn này bị tắt nhằm ngăn chặn người dùng không hiểu rõ công nghệ tải nhầm phải các ứng dụng chứa mã độc thông qua website hoặc file đính kèm trên email. Nếu bạn không thường xuyên cài ứng dụng từ các nguồn ngoài Play Store, bạn nên tắt tính năng này ngay sau khi đã cài ứng dụng cần cài. Bạn chỉ nên để cài đặt này ở trạng thái bật nếu thường xuyên cài ứng dụng từ các chợ ứng dụng như Amazon App Store hoặc Humble Bundle.

Nhìn chung, bạn vẫn nên cẩn thận khi cài ứng dụng từ các chợ ứng dụng ít tên tuổi. Android hiện tại có cung cấp tính năng quét mã độc trên ứng dụng, song cũng giống như các phần mềm chống virus, tính năng này không phải là hoàn hảo.