Quantum

Senior Member

Các bộ vi xử lý của Apple tồn tại một lỗ hổng bảo mật nghiêm trọng có khả năng ảnh hưởng đến dữ liệu người dùng.

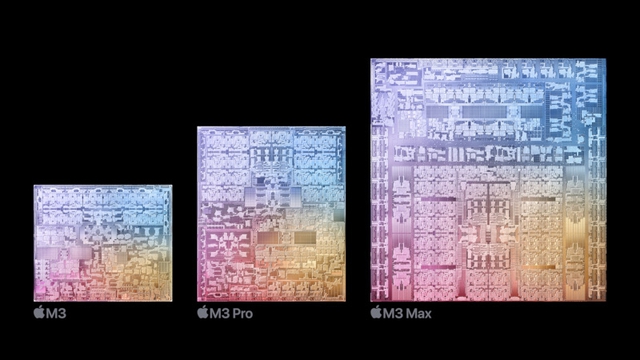

Theo TechNewsSpace, một tin tức mới vừa tiết lộ rằng những bộ vi xử lý Apple M1, M2 và M3 được sử dụng trong các thiết bị Mac và iPad mới nhất có một lỗ hổng bảo mật nghiêm trọng. Có tên gọi GoFetch, lỗ hổng này cho phép kẻ tấn công truy cập dữ liệu mật được mã hóa, gây ra nguy cơ lớn cho người dùng.

Vấn đề nằm ở cơ chế tải trước dữ liệu DMP (Data Memory-dependent Prefetcher) được tích hợp trong chip Apple Silicon. DMP giúp tăng tốc độ xử lý bằng cách tải dữ liệu vào bộ nhớ trước khi cần thiết. Tuy nhiên, DMP đôi khi tải nhầm dữ liệu không mong muốn vào bộ nhớ cache của CPU, hoàn toàn vượt qua các biện pháp bảo mật của phần mềm.

Bộ xử lý Apple M1, M2 và M3 dính lỗ hổng không thể khắc phục hoàn toàn

APPLE

Bộ xử lý Apple M1, M2 và M3 dính lỗ hổng bảo mật không thể khắc phục

Các bộ vi xử lý của Apple tồn tại một lỗ hổng bảo mật nghiêm trọng có khả năng ảnh hưởng đến dữ liệu người dùng.

Nạp cache ngoài, bao mở bao hiện đại.

Nạp cache ngoài, bao mở bao hiện đại.