hieple97

Senior Member

Chào các bác em mới có một dự án kiểu dạng trang mạng xã hội, em đang có một vài thắc mắc về việc mình lưu mật khẩu trong database như thế nào cho an toàn.

Em có xem qua clip của ông bác này:

Trong clip theo em hiểu đại ý ổng nói là:

Em có xem qua clip của ông bác này:

- Không nên hash password bởi những thuật toán đơn giản.

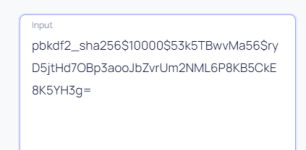

- Nên tạo thêm một random salt rồi chuỗi salt này sẽ được hash cũng với password để phòng chống rainbow attack (tức là mình sẽ lưu trữ hash password và salt trên database)

- Nếu hacker mà đã lấy được db rồi tức là cả hash password và salt đều bị lộ, như vậy thì đâu có chống lại được rainbow attack ?

- Em thấy có vài người suggest việc hash password gồm 3 thành phần là password + salt random + secret key (được lưu trên server) như vậy sẽ an toàn hơn vì hacker phải lấy được cả server là db mới có thể đọc được pass user, liệu cách này có an toàn hơn không ạ ?