plbThinh

Senior Member

Chào các bác,

Chả là em đang có sẵn 1 con Z210 chạy TrueNAS, nhưng thấy tài nguyên còn trống cũng kha khá nên tính làm thêm khoảng 5-6 cái VM/docker/container nữa. Hiện tại e tính host 1 cái web đơn giản, làm personal cloud, media server... Nhưng mà cả mớ cái này đều cần mở port ra internet.

Em có tìm hiểu thì thay vì mở port trực tiếp trên router nhà mạng, thì e đã mua 1 con router ZTE có OpenWRT rồi. Con này thì có 1 WAN + 4 LAN, e định setup VLAN cho từng cổng vật lý + dùng nginx để quản lý các port mở ra ngay trên chính con router ZTE này luôn. Nhưng em vẫn còn thắc mắc chút mấy câu như dưới đây:

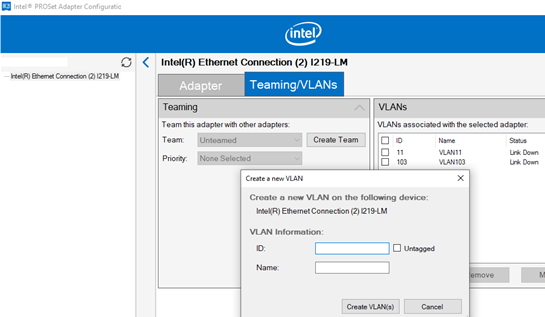

1/ Có thể nối nhiều VLAN vào chung 1 server được không (tất nhiên là sẽ có NIC riêng)? Vd trong trường hợp của em thì sẽ cắm 1 port cho TrueNAS bằng NIC trên main, cắm 1 port khác cho web bằng NIC rời cắm khe PCIe...

2/ Nếu cắm như vậy thì nó có ảnh hưởng gì đến security không? Vd như có thằng nào đó nó xâm nhập được vào rồi thì từ VM này nó phá qua VM khác hay không?

Em cám ơn ạ.

Chả là em đang có sẵn 1 con Z210 chạy TrueNAS, nhưng thấy tài nguyên còn trống cũng kha khá nên tính làm thêm khoảng 5-6 cái VM/docker/container nữa. Hiện tại e tính host 1 cái web đơn giản, làm personal cloud, media server... Nhưng mà cả mớ cái này đều cần mở port ra internet.

Em có tìm hiểu thì thay vì mở port trực tiếp trên router nhà mạng, thì e đã mua 1 con router ZTE có OpenWRT rồi. Con này thì có 1 WAN + 4 LAN, e định setup VLAN cho từng cổng vật lý + dùng nginx để quản lý các port mở ra ngay trên chính con router ZTE này luôn. Nhưng em vẫn còn thắc mắc chút mấy câu như dưới đây:

1/ Có thể nối nhiều VLAN vào chung 1 server được không (tất nhiên là sẽ có NIC riêng)? Vd trong trường hợp của em thì sẽ cắm 1 port cho TrueNAS bằng NIC trên main, cắm 1 port khác cho web bằng NIC rời cắm khe PCIe...

2/ Nếu cắm như vậy thì nó có ảnh hưởng gì đến security không? Vd như có thằng nào đó nó xâm nhập được vào rồi thì từ VM này nó phá qua VM khác hay không?

Em cám ơn ạ.

Last edited: