foreveryoung1992

Senior Member

Em đang tìm cách tạp valid SSL certificate cho localhost chạy trên Wamp, Window. Nhưng em đoán là em thiếu điều gì đó mà trong các bài hướng dẫn không đề cập đến, có thể đó là cách để tạo ra file .exe từ source (chỉ là đoán thôi ạ).

Dưới đây là những gì em gặp phải và hiện tại vẫn chưa tạo dc valid SSL vì thiếu file .exe. Cho em hỏi là em phải tự build file .exe đúng không ạ?

- Em thao khảo các tạo valis SSL tại link này: https://bobcares.com/blog/lets-encrypt-wamp/

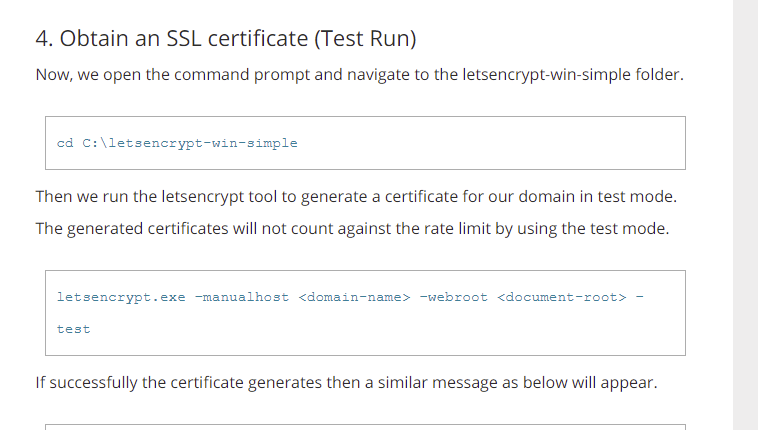

Trong bài viết bảo em tìm download source trên github, lưu vào ổ đĩa C và làm theo hướng dẫn như hình 1:

Hình 1:

- Em search google và vào link github này để tải về, nhưng rõ ràng là bên trong thư mục ngày không có file nào là letsencrypt.exe cả:

https://github.com/sjkp/letsencrypt-win-simple

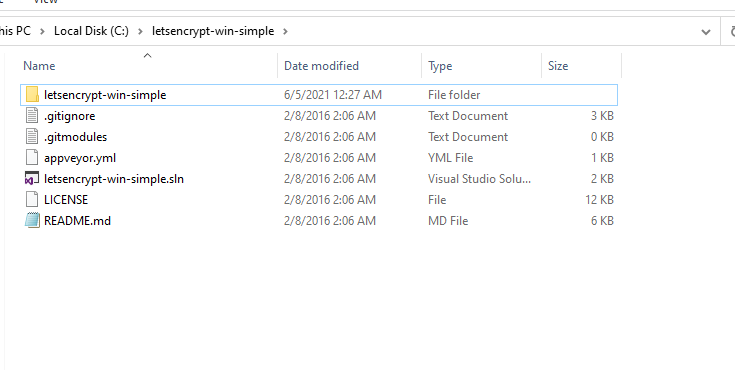

- Nên khi em tải source về, đặt vào trong ổ đĩa C: \ (Hình 2), và làm theo hướng dẫn là chạy lệnh:

thì Command Prompt ko tìm thấy letsencrypt.exe (Hình 3)

Hình 2:

Hình 3:

- Em thấy phương án này không được nen e search tìm bài viết khác thì ra được bài viết này:

https://commaster.net/posts/how-setup-lets-encrypt-apache-windows/

Trong bài viết này thì có trích dẫn luôn nguồn github và cũng hướng dẫn cách làm việc giống như link bài hướng dẫn trước là chạy lệnh thực thi với letsencrypt.exe,

Em đã tải source từ link này: https://github.com/win-acme/win-acme/

nhưng một lần nữa là không thấy file letsencrypt.exe ở đâu ạ

Dưới đây là những gì em gặp phải và hiện tại vẫn chưa tạo dc valid SSL vì thiếu file .exe. Cho em hỏi là em phải tự build file .exe đúng không ạ?

- Em thao khảo các tạo valis SSL tại link này: https://bobcares.com/blog/lets-encrypt-wamp/

Trong bài viết bảo em tìm download source trên github, lưu vào ổ đĩa C và làm theo hướng dẫn như hình 1:

Hình 1:

- Em search google và vào link github này để tải về, nhưng rõ ràng là bên trong thư mục ngày không có file nào là letsencrypt.exe cả:

https://github.com/sjkp/letsencrypt-win-simple

- Nên khi em tải source về, đặt vào trong ổ đĩa C: \ (Hình 2), và làm theo hướng dẫn là chạy lệnh:

cd C: \letsencrypt-win-simple

letsencrypt.exe -manualhost localhost -webroot E: \wamp\www -test

thì Command Prompt ko tìm thấy letsencrypt.exe (Hình 3)

Hình 2:

Hình 3:

- Em thấy phương án này không được nen e search tìm bài viết khác thì ra được bài viết này:

https://commaster.net/posts/how-setup-lets-encrypt-apache-windows/

Trong bài viết này thì có trích dẫn luôn nguồn github và cũng hướng dẫn cách làm việc giống như link bài hướng dẫn trước là chạy lệnh thực thi với letsencrypt.exe,

Em đã tải source từ link này: https://github.com/win-acme/win-acme/

nhưng một lần nữa là không thấy file letsencrypt.exe ở đâu ạ

Last edited: