plbThinh

Senior Member

Chào các bác,

Hiện tại em đã build được 1 server NAS dùng chung cho cả gia đình rồi, chạy TrueNAS Scale trên con Z210, 10 ổ 2.5inch ăn mỗi tháng 110k tiền điện (đã bao gồm 1 router và 2 switch).

E đang có nhu cầu build thêm media server, web server, cloud storage nên có lẽ sẽ phải mở port router. Mà e có đọc và tìm hiểu thì việc mở port sẽ ảnh hưởng đến security và cũng có biết giải pháp làm PC router có firewall để bảo vệ thêm.

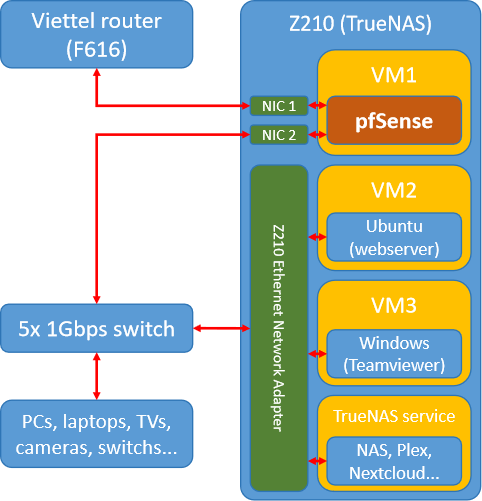

E đang có ý tưởng mua thêm 2 card NIC, gắn vô Z210 rồi tạo 1 VM trong TrueNAS cài pfSense lên VM đó để đỡ phải gắn thêm thiết bị linh tinh bên ngoài. Các b thấy ý tưởng này có ổn k vậy?

Về layout network thì e dự định như sau: đường dây internet thì ngoài sẽ vào router nhà mạng trước, lấy 1 cổng 1Gbps để cắm vào cổng WAN của pfSense, ở cổng LAN sẽ nối vào 1 switch, rồi từ switch này sẽ phân phối mạng cho các thiết bị khác trong nhà (bao gồm cả Z210 đang chạy pfSense trong VM của TrueNAS).

E đặt sơ đồ ở đây cho các b dễ hình dung

Các bác thấy giải pháp của e như vậy có khả thi không ạ? Có bất lợi gì về việc triển khai và sử dụng không ạ?

Em cám ơn.

Hiện tại em đã build được 1 server NAS dùng chung cho cả gia đình rồi, chạy TrueNAS Scale trên con Z210, 10 ổ 2.5inch ăn mỗi tháng 110k tiền điện (đã bao gồm 1 router và 2 switch).

E đang có nhu cầu build thêm media server, web server, cloud storage nên có lẽ sẽ phải mở port router. Mà e có đọc và tìm hiểu thì việc mở port sẽ ảnh hưởng đến security và cũng có biết giải pháp làm PC router có firewall để bảo vệ thêm.

E đang có ý tưởng mua thêm 2 card NIC, gắn vô Z210 rồi tạo 1 VM trong TrueNAS cài pfSense lên VM đó để đỡ phải gắn thêm thiết bị linh tinh bên ngoài. Các b thấy ý tưởng này có ổn k vậy?

Về layout network thì e dự định như sau: đường dây internet thì ngoài sẽ vào router nhà mạng trước, lấy 1 cổng 1Gbps để cắm vào cổng WAN của pfSense, ở cổng LAN sẽ nối vào 1 switch, rồi từ switch này sẽ phân phối mạng cho các thiết bị khác trong nhà (bao gồm cả Z210 đang chạy pfSense trong VM của TrueNAS).

E đặt sơ đồ ở đây cho các b dễ hình dung

Các bác thấy giải pháp của e như vậy có khả thi không ạ? Có bất lợi gì về việc triển khai và sử dụng không ạ?

Em cám ơn.

)

) haha. Hoặc có lẽ e tìm hiểu chưa tới.

haha. Hoặc có lẽ e tìm hiểu chưa tới. . Lúc ấy thì đi thuê VPS, kiếm anh nào có sẵn Anti DDoS hoặc dùng với Cloudflare.

. Lúc ấy thì đi thuê VPS, kiếm anh nào có sẵn Anti DDoS hoặc dùng với Cloudflare.