Ví dụ

/ip firewall filter

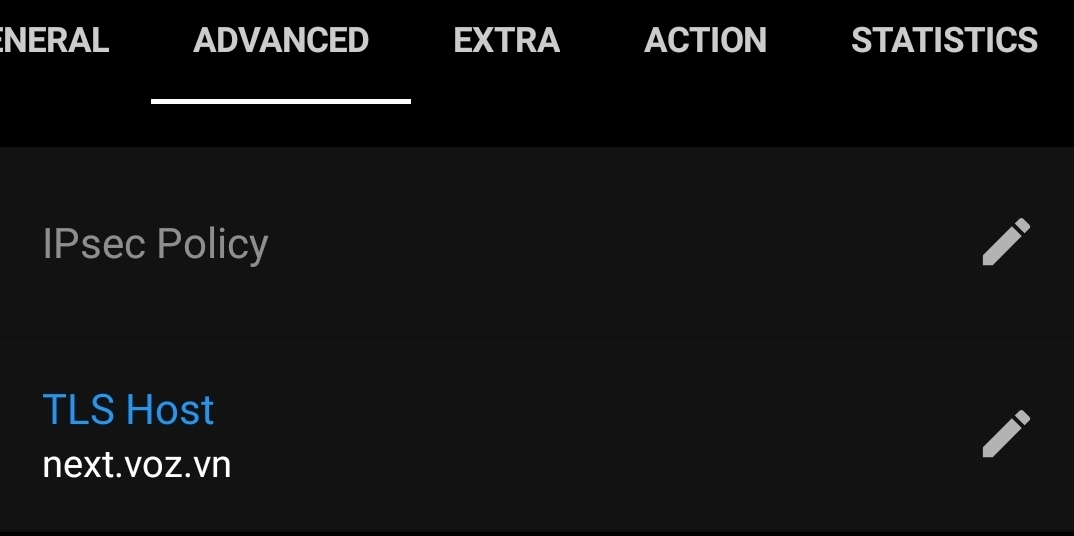

add chain=forward action=accept content=next.voz.vn log=no log-prefix="" comment='allow next voz'

chain=forward action=drop comment='drop everything else'

Tuy nhiên, Mik hay pfsense, là firewall thế hệ thứ 2, tức là chỉ kiểm soát nguồn, đích và trạng thái gói tin. nói nôm na là firewall trạng thái. nó không có các tính năng phân tích gói tin, kiểm soát sâu hơn như application firewall hay next-generator firwall, nên việc bảo vệ sẽ không cao. Fortigate thêm license web conten filter sẽ là giải pháp hoàn hảo cho bạn.

Tầm 200m là tốc độ chỉ còn khoảng 20mbps,đủ cho 4 cái cctv, xa đến 500m là tụt còn 1Mbps,éo load nổi 1 cái cam luôn, phí cả tiền . Cuối cùng chỉ có con mAntBox 52 15s mua đầu tiên là ngon, xa 500m vẫn gánh nổi 5 cam.Đúng tiền nào của nấy

Tầm 200m là tốc độ chỉ còn khoảng 20mbps,đủ cho 4 cái cctv, xa đến 500m là tụt còn 1Mbps,éo load nổi 1 cái cam luôn, phí cả tiền . Cuối cùng chỉ có con mAntBox 52 15s mua đầu tiên là ngon, xa 500m vẫn gánh nổi 5 cam.Đúng tiền nào của nấy