wuhoatu

Senior Member

có khi nào thím tắt serviceTừ client và winbox đều thông ạ! Mà truy cập trên website bị lỗi ạ!

refused to connect

có khi nào thím tắt serviceTừ client và winbox đều thông ạ! Mà truy cập trên website bị lỗi ạ!

refused to connect

service trên winbox ạ?có khi nào thím tắt service

Trong WinBox router ping được 192.168.1.1, còn từ máy bác không ping được ạ? Ping từ máy bác nó timed out hay destination unreachable ạ?

có khi nào thím tắt service

Hi bác, mình dùng switch thường thôi bác à. Ether 2 -> Switch -> PCKhông ý em là bác đang cắm vào cái gì ạ. Vì cái cổng ether2 của bác nó ghi là root port, nên em hỏi có phải bác cắm dây từ nó vào managed switch không. Nếu có switch bên ngoài thì bác cắm thử dây từ cái adapter USB vào switch đó rồi từ switch vào máy bác.

Từ client và winbox đều thông ạ! Mà truy cập trên website bị lỗi ạ!

refused to connect

Hi bác, mình dùng switch thường thôi bác à. Ether 2 -> Switch -> PC

Hiện tại mình đã update lên ver mới nhất, nhưng nó vẫn bị lỗi không internet mặc dù đã nhận IP, L2 MTU vẫn bị ẩn, không có giá trị gì. Một số hình ảnh cấu hình mình gửi bác nhờ bác đoán bệnh:

View attachment 2416480View attachment 2416482

View attachment 2416486

2 cái port giờ thấy nói tự đổi hết thành designed port

View attachment 2416488

Gõ lệnh terminal thì nó ra kq như sau

/interface/bridge

set port-cost-mode=long

/interface/bridge/port

unset value-name=path-cost

unset value-name=internal-path-cost1. Service em tắt hết trừ winbox ạ! Có phải do em tắt nhầm service?Nếu ping được 192.168.1.1 từ cả thiết bị trong LAN lẫn router tức là các rule tường lửa bác thêm vào từ trang của MikroTik hoặc từ đống rules defconf là ok. Và route cũng được thiết lập ok. Còn việc bác dùng browser không vào được trang quản lý có thể có những nguyên nhân:

* Giao diện quản lý qua web không bật. Bác thử telnet hay ssh vào địa chỉ kia xem nó có hiện prompt đòi login không?

* Giao diện quản lý qua web có bật nhưng không dùng cổng 80 thông thường, bác thử một số cổng khác như 8080, 443, 8443 xem sao (hai cái sau này cần gõ https://, nếu nó cảnh báo sai certificate thì bác ấn advanced chọn continue hoặc accept the risk tùy browser).

* Có rules nào đó khác trong cấu hình tường lửa ngăn kết nối. Nhưng như bác nói bác không có rules nào khác ngoài những cái từ trang web MikroTik/defconf thì chắc không phải lý do này.

Nếu bác cung cấp thông tin về model cái module SFP GPON thì tốt.

Cái chỗ này bác chỉnh lại như cũ ạ.

Service em tắt hết trừ winbox ạ! Có phải do em tắt nhầm service?

Không bác, cái trên RouterOS không liên quan. Cái HĐH chạy trên cái module SFP GPON cơ ạ.

Em thấy HD trên Link này cũng không được luôn anh!

MikroTik RouterOS 使用华为MA5671A GPON Stick 猫棒

使用设备RB4011iGS+5HacQ2HnD,网络环境GPON电信,LOID认证。 一般猫棒刚到手,路由器网络环境默认设置是ether1 dhcp client或者是使用ether1端口进行PPPoE拨号,获取地址和默认路由配置以及除ether1其余端口处于同一网桥下。 初始配置 登录光猫后台记住注册信息LOID注册 准备工作先断开PPPoE拨号,或者取消dhcp client。断开拨号 把光口移出默认桥接光口移出默认桥接 修改默认光猫后台登陆地址以www.bilibili.com

Em vẫn truy cập được trên openwrt anh!

Sfp chạy OK ạ!

/ipv6 firewall filter

add action=drop chain=forward comment="defconf: drop everything else not coming from LAN" in-interface-list=!LAN/ip firewall raw

add action=drop chain=prerouting comment="defconf: drop non global from WAN" src-address-list=not_global_ipv4 in-interface-list=WANBác check lại cấu hình tường lửa xem có rule nào khác không ạ. Vì hiện bác ping được 192.168.1.1 tức là route cấu hình đúng và phần cấu interface list WAN/LAN cũng ok, và ping đi qua tức là cái rule mặc định drop ở chain forward của defconf, cái này:

Code:/ipv6 firewall filter add action=drop chain=forward comment="defconf: drop everything else not coming from LAN" in-interface-list=!LAN

Đã cho packet ping đi qua. Ngoài ra trong tường lửa defconf không có rule nào đối xử đặc biệt với TCP cả.

Bác kiểm tra bảng RAW với mangle của bác có gì không nhé. Như em đã viết nhiều lần là khi dùng hướng dẫn ở

Building Advanced Firewall - RouterOS - MikroTik Documentation

help.mikrotik.com

Thì không áp dụng phần từ RAW Filtering trở đi ạ. Nếu bác dùng các rule RAW đó là sẽ dính cái rule

Code:/ip firewall raw add action=drop chain=prerouting comment="defconf: drop non global from WAN" src-address-list=not_global_ipv4 in-interface-list=WAN

nó sẽ chặn ngay packet từ 192.168.1.1 ở bên từ ngoài vào qua interface list WAN đó ạ. Cấu hình firewall defconf không có rule RAW nào ạ, chỉ có ở bảng filter và 1 rule masquerade ở bảng NAT.

Không bác ạ. Cái rule accept ICMP là cho chain input (kết nối vào chính router ấy ạ). Chain forward mới là cái liên quan ở đây. Bảng filter các rule mặc định (em đã post ở đâyView attachment 2416850

Em thấy chỉ có rule accept imcp từ raw thôi ạ! Để em xem lại rule trên website mikrotik ạ!

Không bác ạ. Cái rule accept ICMP là cho chain input (kết nối vào chính router ấy ạ). Chain forward mới là cái liên quan ở đây. Bảng filter các rule mặc định (em đã post ở đây

thảo luận - Cộng đồng người dùng MikroTik Router

Cũng ghiền con N5105 mà 3 củ nhiều tiền quá. Nhà nghèo via theNEXTvoz for iPhonevoz.vn

) hay trên trang kia (Building Advanced Firewall - RouterOS - MikroTik Documentation (https://help.mikrotik.com/docs/display/ROS/Building+Advanced+Firewall)) đều không block forwarding từ LAN ra ngoài, và sau khi đã ra thì các packet trả lời từ WAN vào LAN cũng sẽ không bị block (connection-state=established).

Hic, bác post được cái /ip firewall export thì tốt ạ.

/ip firewall filter

add action=accept chain=input comment=\

"defconf: accept established,related,untracked" connection-state=\

established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=\

invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=accept chain=input comment=\

"defconf: accept to local loopback (for CAPsMAN)" dst-address=127.0.0.1

add action=drop chain=input comment="defconf: drop all not coming from LAN" \

in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" \

ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" \

ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" \

connection-state=established,related hw-offload=yes

add action=accept chain=forward comment=\

"defconf: accept established,related, untracked" connection-state=\

established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" connection-state=\

invalid

add action=drop chain=forward comment="defconf: drop all from WAN not DSTNATed" \

connection-nat-state=!dstnat connection-state=new in-interface-list=WAN

/ip firewall nat

add action=masquerade chain=srcnat comment="defconf: masquerade" ipsec-policy=\

out,none out-interface-list=WANnên để mặc định 10 hay sửa lại là 20.000 vậy ạ?Cắm con đó vào switch cũng không lên được Rate ạ? Như vậy có khả năng chip của bác thuộc revision vẫn chưa được hỗ trợ. Em vừa mượn đống screenshots của bác để post cái bug request xin các chú dùng bản mới hơn của mã nguồn cái driver trực tiếp từ Realtek ạ

View attachment 2416845

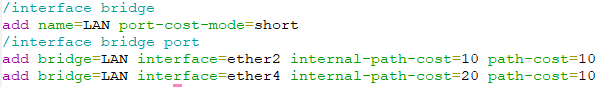

Ngoài lề 1 chút ạ: Phần này không quan trọng, nhưng nếu mọi người nếu sau khi upgrade lên 7.13 mà khi export cấu hình các interface đều dính thêm mấy cái parameter past-cost kiểu này, và trước đây chưa bao giờ tự chỉnh các giá trị này bằng tay, thì có thể chạy mấy lệnh sau để reset về cấu hình mặc định kể từ 7.13:

Code:/interface/bridge set port-cost-mode=long /interface/bridge/port unset value-name=path-cost unset value-name=internal-path-cost

Từ 7.13 thì port-cost-mode mặc định là long. Vì tốc độ cổng hỗ trợ ngày càng cao, nên để chế độ port cost cũ, 1Gbps là 10, thì không có khả năng phân biệt cost giữa các tốc độ cổng 25, 40, 50, 100Gbps nữa (cost toàn là 1). Từ 7.13 thì default là mode long, 1Gbps là cost 20.000, 2.5Gbps là 8000, 100Gbps là 200 v.v... Nhưng MikroTik xưa nay khi upgrade hầu như không bao giờ tự upgrade cấu hình lên giá trị mặc định mới, mặc dù cấu hình là cấu hình mặc định ở bản trước, nên sau khi upgrade sẽ bị dính cái thiết lập mode short với cost=10 ở mọi cổng. Chạy mấy lệnh kia để cho nó dùng giá trị mặc định của 7.13+.

Code:/ip firewall filter add action=accept chain=input comment=\ "defconf: accept established,related,untracked" connection-state=\ established,related,untracked add action=drop chain=input comment="defconf: drop invalid" connection-state=\ invalid add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp add action=accept chain=input comment=\ "defconf: accept to local loopback (for CAPsMAN)" dst-address=127.0.0.1 add action=drop chain=input comment="defconf: drop all not coming from LAN" \ in-interface-list=!LAN add action=accept chain=forward comment="defconf: accept in ipsec policy" \ ipsec-policy=in,ipsec add action=accept chain=forward comment="defconf: accept out ipsec policy" \ ipsec-policy=out,ipsec add action=fasttrack-connection chain=forward comment="defconf: fasttrack" \ connection-state=established,related hw-offload=yes add action=accept chain=forward comment=\ "defconf: accept established,related, untracked" connection-state=\ established,related,untracked add action=drop chain=forward comment="defconf: drop invalid" connection-state=\ invalid add action=drop chain=forward comment="defconf: drop all from WAN not DSTNATed" \ connection-nat-state=!dstnat connection-state=new in-interface-list=WAN /ip firewall nat add action=masquerade chain=srcnat comment="defconf: masquerade" ipsec-policy=\ out,none out-interface-list=WAN

Em gửi anh firewall defconf ạ!

. Bác có thể thử tạm thời disable cái rule fasttrack xem sao ạ?

. Bác có thể thử tạm thời disable cái rule fasttrack xem sao ạ?Em làm rồi anh!Với những rules này của bác thì em không thấy có vấn đề gì hết cả ạ. Bác có thể thử tạm thời disable cái rule fasttrack xem sao ạ?

nên để mặc định 10 hay sửa lại là 20.000 vậy ạ?

Em làm rồi anh!

Mà vẫn không được ạ!

Test-NetConnection -Port 80 192.168.1.1Còn nếu bác disable tất cả các rules ở bảng filter thì vào được ạ?

Nếu cấu hình tất cả các bảng firewall của bác chỉ có mỗi như bác post thì đến đây em chịu rồi, không hiểu gì nữa bác ạ. À mà nếu bác chạy Windows thì bác thử mở cửa sổ PowerShell gõ lệnh

Code:Test-NetConnection -Port 80 192.168.1.1

Xem TcpTestSucceeded có là True hay False?

Nếu chạy Linux/macOS thì bác dùng lệnh

nc -zv 192.168.1.1 80

Xem nó ghi open hay connection refused hay treo dài (nếu lệnh treo thì bác Ctrl+C để ngắt).