Worker of Secrets

Senior Member

Em đang dùng PS5, muốn cấu hình mở port để Remote Play từ xa thì mở thế nào nhỉ

Mik đã cấu hình PPPoE ạ!

Mik đã cấu hình PPPoE ạ!

Có ae nào đặt được địa chỉ truy cập adguard trùng với dãy DHCP của mikrotik không ?

Mình để mặc định DHCP cấp 192.168.88.10 --> 254

còn địa chỉ của adguard 192.168.88.2/24 và gateway 192.168.88.1 thì không truy cập vào adguard được.

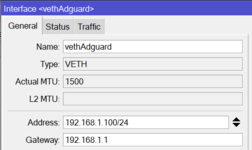

Cho mình hỏi mik của bạn cấp IP từ bao nhiêu? Còn IP của adguard là bao nhiêu?View attachment 2367499

mình vẫn dùng bt mà nhỉ

Firewall tạo rules cho dải ip 192*168*88*1 truy cập vào dải ip của con adguard là xong.Có ae nào đặt được địa chỉ truy cập adguard trùng với dãy DHCP của mikrotik không ?

Mình để mặc định DHCP cấp 192.168.88.10 --> 254

còn địa chỉ của adguard 192.168.88.2/24 và gateway 192.168.88.1 thì không truy cập vào adguard được.

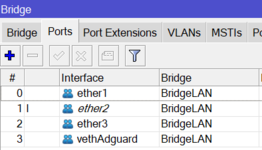

Nếu thím xài container thì cho veth inteface của Adguard vào Bridge LAN nhé.Có ae nào đặt được địa chỉ truy cập adguard trùng với dãy DHCP của mikrotik không ?

Mình để mặc định DHCP cấp 192.168.88.10 --> 254

còn địa chỉ của adguard 192.168.88.2/24 và gateway 192.168.88.1 thì không truy cập vào adguard được.

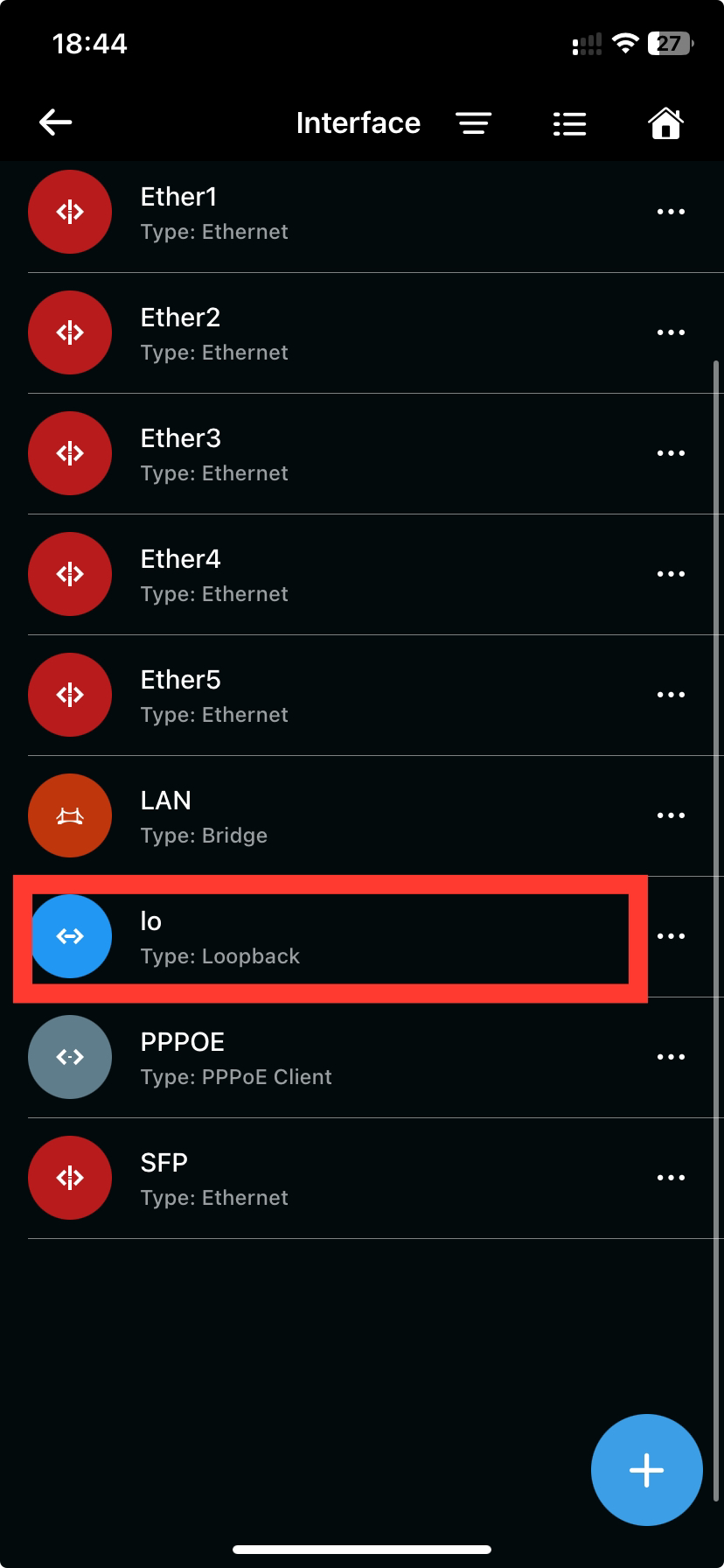

bạn nhìn dòng chữ: Router is behind a NATcác bác cho e hỏi sao cái ip cloud của e ko trùng với IP WAN nhỉ

View attachment 2367890

View attachment 2367891

Nó kêu router is behind a Nat á, chắc là cgnat. Phải chuyển qua poolnatcác bác cho e hỏi sao cái ip cloud của e ko trùng với IP WAN nhỉ

View attachment 2367890

View attachment 2367891

à của mình dùng adguad trên nas, ip mik cấp là .255 xuống tới .10Cho mình hỏi mik của bạn cấp IP từ bao nhiêu? Còn IP của adguard là bao nhiêu?

Hình bạn gửi là IP adguard phải không?

e cám ơn bácbạn nhìn dòng chữ: Router is behind a NAT

là hiểu vấn đề chứ?

Detect 1 lần là disconnect 1 cái mới ácHình như bản từ 7.13 trở lên lỗi gì đó mà nó cứ liên tục detect WAN ngày chục lần.

khi test ping thì ko thấy RX trả về trên tunnel, cả rule NAT accept cũng ko thấy traffic.

- Đang dùng IKE2 ạ. tunnel up 2 phase thì có nghĩa là rule fortinet đã allow rồi đúng không ạ ? Em đang test cho allow all traffic từ WAN1 tới LAN1 (172.254.16.1/24)

- Em đang thấy IT cấu hình cho các VLAN phía sau Mik ra internet theo kiểu tạo mangle mark routing trên chain prerouting thành "Internet" rồi route tới interface eth1 của con Fortinet (172.254.16.1) bằng route table chứ ko dùng NAT masquerade

- em có cái rule accept NAT srcnat bỏ lên đầu rồi mà vẫn không được.

em đang suy nghĩ có khi cần loại traffic đi GCP ra khỏi cái mangle rule đúng không bác ?

hay có cách nào route traffic đi GCP về tunnel ko bác ?

//IP public đang nhận trên WAN1 con fortinet nên e phải dùng NAT-T

. Nếu bác dùng NAT-T và IKE2 thì chỉ cần con Fortinet cho forward cổng UDP 500 với 4500, không cần ESP. Với nếu router MikroTik của bác là thằng initiate kết nối thì nhiều khả năng không cần chỉnh gì trên con Fortinet trừ phi trên đó cố tình block 2 cổng kia.

. Nếu bác dùng NAT-T và IKE2 thì chỉ cần con Fortinet cho forward cổng UDP 500 với 4500, không cần ESP. Với nếu router MikroTik của bác là thằng initiate kết nối thì nhiều khả năng không cần chỉnh gì trên con Fortinet trừ phi trên đó cố tình block 2 cổng kia.Time out anh ơi! Cho em config firewall rule mặc định của router nsx được không ạ?

X86 không có anh!

/ipv6 firewall filter

add action=accept chain=input comment="defconf: accept UDP traceroute" port=\

33434-33534 protocol=udp/ipv6 firewall filter

add action=accept chain=input comment="defconf: accept UDP traceroute" dst-port=\

33434-33534 protocol=udpTới khuya rớt internet anh! Em dò log không có do connection pppoe xác nhận có internet (R)

em đang gặp vấn đề với nat port cho web server.

0 chain=srcnat action=masquerade out-interface=pppoe-out1 log=no log-prefix=""

1 chain=dstnat action=dst-nat to-addresses=192.168.3.127 to-ports=3389 protocol=tcp in-interface=pppoe-out1 dst-port=3389 log=no log-prefix=""

2 chain=dstnat action=dst-nat to-addresses=192.168.3.10 protocol=tcp in-interface=pppoe-out1 dst-port=80,443 log=yes log-prefix=""

Khi nat port RDP thì hoạt động bình thường. Nhưng nat port đến web server lại không được, bác nào giúp em với ạ

Mình đang cấu hình 1 con Mik HeX.

Tạo 2 vlan 10, 11

Port 1 là WAN

Port 2 3 là Access vlan 10

Port 4 5 bonding tag vlan 10, 11 để cắm xuống switch PoE chạy 2 dải wifi khác nhau.

Cấu hình bonding mãi chưa ăn. Bác nào từng cấu hình vlan, bonding rồi hỗ trợ mình với. Cảm ơn các bác.