You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

thảo luận Cộng đồng người dùng MikroTik Router

- Thread starter tuanreb

- Start date

tosimco

Senior Member

Thank b đã hỗ trợ và lưu ý.Vâng bác ạ. Bác kiểm tra trước khi add đống rules tường lửa IPv6 là danh sách filter trước đó rỗng đã nhé, để khỏi conflict. Em post lại cái link của MikroTik liệt kê và giải thích các rules tường lửa của cái defconf (cho cả IPv4 và IPv6).

Building Advanced Firewall - RouterOS - MikroTik Documentation

help.mikrotik.com

Bác có thể ignore phần RAW Filtering trên trang đó ạ. Trong tường lửa mặc định thì các rules raw filtering block forwarding cho đống địa chỉ bad_ipv6 thay bằng 2 rules ở phần /ipv6 firewall filter bình thường

Code:add action=drop chain=forward comment="defconf: drop packets with bad src ipv6" src-address-list=bad_ipv6 add action=drop chain=forward comment="defconf: drop packets with bad dst ipv6" dst-address-list=bad_ipv6

Đại khái là bác cứ dùng cái list ở cái post cũ của em và dùng cái trang tài liệu kia để xem giải thích chúng làm gì.

Mình dùng x86 nên ko có setting defaut, hầu như "rỗng" hoàn toàn.

Bosusu

Junior Member

ok mình cảm ơn mọi người ạ. Có khi em mua ssd mik về thử xem, bác có thể cho em xin mấy mẫu để seach được ko ạEm này mua Mik SSD cắm là chạy hoặc có thể chạy ảo hóa Mik cùng Xpenology cho đỡ phí.

CGGX_ANNX

Senior Member

Thank b đã hỗ trợ và lưu ý.

Mình dùng x86 nên ko có setting defaut, hầu như "rỗng" hoàn toàn.

Cái tưởng lửa default nó giống như cái trang Advanced firewall kia bác ạ. Nhưng mà vì home router MikroTik bình thường yếu, càng nhiều rules càng chậm, nên không dùng cái đống RAW filtering. Thí dụ như chỉ có rules chung chung cho phép ICMP và ICMPv6 đi qua. Trong khi với RAW filtering thì còn lọc tùy theo loại option ICMP, nhưng mà ra quá nhiều rules như bác thấy trong trang đó. Hay nó chỉ dùng rule "drop invalid" chung chung, còn với RAW filtering thì liệt kê từng tổ hợp TCP flags không hợp lệ. Nếu bác dùng router siêu mạnh CPU x86 gì đó thì có thể copy toàn bộ trang đó vào, còn không dùng cái danh sách từ defconf của các dòng RBxxx là ok rồi ạ.

CGGX_ANNX

Senior Member

Đằng nào tường lửa bác cũng drop được rồi nên bác cứ ignore nó thôi ạ. Em bên IPv4 không mở cổng nào hay port forwarding gì cả, dùng rule mặc định drop hết trên chain input từ WAN (trừ ICMP). Muốn làm gì vào hay qua router thì mở cổng bên IPv6, mà cũng chỉ cần mở cổng cho VPN. Chọn phần 64bit đuôi nó random (như post bên trên của bác @tosimco) thì chẳng thằng nào nó mò nổi ra địa chỉ router của mình để mà scan cổng. Mà bình thường các server bác viếng thăm nó cũng không nhìn thấy cái địa chỉ IPv6 của con router, chỉ thấy địa chỉ temporary của các thiết bị PC/Phone/Tablet của bác mà thôi.Đậu xanh, ông nào cùng xài VNPT dính bot hay sao mà quét vào 8291 của mình.

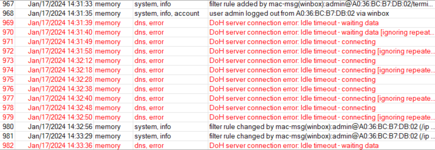

View attachment 2291561

Bọn duy nhất nhìn thấy địa chỉ IPv6 router tính ra có thể có bọn MikroTik (check update, update địa chỉ cloud), bọn DoH nếu dùng, với NTP (mà NTP lũ pools nó cũng toàn IPv4), mấy URL để check Certificate Revocation List (nếu bác bật option Use CRL với CRL Download), hay bác dùng lệnh fetch trong scripts, mà cũng phải fetch URL chỉ dùng IPv6, chứ nếu dùng IPv4 thì bọn nó cũng không nhìn thấy địa chỉ router của bác.

Với khi bác chuyển sang chỉ dùng IPv6 để nối về nhà thì có thể mặc kệ cho ISP tống bác vào CGNAT, vào CGNAT càng bớt bị bọn bên ngoài scan qua IPv4 (về lý thuyết các chú trong cùng dải địa chỉ CGNAT với bác vẫn scan bác được).

Van Huong

Đã tốn tiền

Đầy trên sộp pi đó bácok mình cảm ơn mọi người ạ. Có khi em mua ssd mik về thử xem, bác có thể cho em xin mấy mẫu để seach được ko ạ

Tùy main chạy được gì thì nó có mSATA, Sata, NVME đủ cả

Tầm 200 300k cho lic clone

wuhoatu

Senior Member

Em của bác có mSATA, có thể lấy em này. Mà phải xem boot legay hay UEFI để orderok mình cảm ơn mọi người ạ. Có khi em mua ssd mik về thử xem, bác có thể cho em xin mấy mẫu để seach được ko ạ

Sale SSD Msata RouterOS Mikrotik x86_x64 8GB | Shopee Việt Nam

Mua Sale SSD Msata RouterOS Mikrotik x86_x64 8GB giá tốt. Mua hàng qua mạng uy tín, tiện lợi. Shopee đảm bảo nhận hàng, hoặc được hoàn lại tiền Giao Hàng Miễn Phí. XEM NGAY!

MikroTik - Google 雲端硬碟

drive.google.com

drive.google.com

wuhoatu

Senior Member

Đúng rồi bác, mình chặn chỉ cho một số IP local (gán IP tĩnh theo MAC)/WG VPN vào Winbox thôi. Lâu nay ko thấy gì, tự nhiên hôm nay thấy rule drop có phát sinh vài bytes nên mới để log xem thửĐằng nào tường lửa bác cũng drop được rồi nên bác cứ ignore nó thôi ạ. Em bên IPv4 không mở cổng nào hay port forwarding gì cả, dùng rule mặc định drop hết trên chain input từ WAN (trừ ICMP). Muốn làm gì vào hay qua router thì mở cổng bên IPv6, mà cũng chỉ cần mở cổng cho VPN. Chọn phần 64bit đuôi nó random (như post bên trên của bác @tosimco) thì chẳng thằng nào nó mò nổi ra địa chỉ router của mình để mà scan cổng. Mà bình thường các server bác viếng thăm nó cũng không nhìn thấy cái địa chỉ IPv6 của con router, chỉ thấy địa chỉ temporary của các thiết bị PC/Phone/Tablet của bác mà thôi.

Bọn duy nhất nhìn thấy địa chỉ IPv6 router tính ra có thể có bọn MikroTik (check update, update địa chỉ cloud), bọn DoH nếu dùng, với NTP (mà NTP lũ pools nó cũng toàn IPv4), mấy URL để check Certificate Revocation List (nếu bác bật option Use CRL với CRL Download), hay bác dùng lệnh fetch trong scripts, mà cũng phải fetch URL chỉ dùng IPv6, chứ nếu dùng IPv4 thì bọn nó cũng không nhìn thấy địa chỉ router của bác.

Với khi bác chuyển sang chỉ dùng IPv6 để nối về nhà thì có thể mặc kệ cho ISP tống bác vào CGNAT, vào CGNAT càng bớt bị bọn bên ngoài scan qua IPv4 (về lý thuyết các chú trong cùng dải địa chỉ CGNAT với bác vẫn scan bác được).

CGGX_ANNX

Senior Member

Đúng rồi bác, mình chặn chỉ cho một số IP local (gán IP tĩnh theo MAC)/WG VPN vào Winbox thôi. Lâu nay ko thấy gì, tự nhiên hôm nay thấy rule drop có phát sinh vài bytes nên mới để log xem thử

Nhà em cái drop all từ !LAN bên IPv4 nó nhiều quá nên log không khả thi. Mới reboot 4 ngày trước

Bên IPv6 thì số 0 tròn trịa:

Chain forward của IPv6 thì có block được, chứng tỏ cũng có attempt truy cập vào các địa chỉ trong cùng prefix (nhưng không rõ là do thử các địa chỉ suffix kiểu ::1 hay thử vào địa chỉ của các thiết bị (địa chỉ thiết bị thì đầu bên kia nhìn thấy được))

Last edited:

Bosusu

Junior Member

cam ơn bác nhiều nha......Em của em có mSATA, có thể lấy em này. Mà phải xem boot legay hay UEFI để đặt hàng

Hoặc bác có thể chạy Mik Virtual trên Proxmox hoặc ESXi thì phải mua.

MikroTik - Google 雲端硬碟

drive.google.com

e dư 1 cái cân bằng tải mikrotik gì bán 1tr2 ạ mới 99% , e check giá new hình như 2tr gì đó

Còn bh gì ko b

kimmanaa

Junior Member

0387917346 , k bh b oiCòn bh gì ko b

hoanganhtk

Senior Member

em làm theo cách này thì bị báo lỗi DOH, giờ phải làm sao anh ạ ? Em cám ơnCode:/ip firewall filter add action=drop chain=input comment="defconf: drop all not coming from LAN" \ in-interface-list=!LAN

Attachments

CGGX_ANNX

Senior Member

Nếu danh sách rules filter của tường lửa bác có mỗi cái dòng đó thì lỗi đó là bình thường. Bở vì dòng đó block packet đi tới router từ các interface không có trong list LAN, tức là block packet đến từ WAN. Nên khi router tạo kết nối đến server DoH thì router gửi được packet đi, nhưng khi server trả lời thì packet bị drop.em làm theo cách này thì bị báo lỗi DOH, giờ phải làm sao anh ạ ? Em cám ơn

Bác chú ý ở đây

Building Advanced Firewall - RouterOS - MikroTik Documentation

Code:

/ip firewall filter

add action=accept chain=input comment="defconf: accept ICMP after RAW" protocol=icmp

add action=accept chain=input comment="defconf: accept established,related,untracked" connection-state=established,related,untracked

add action=drop chain=input comment="defconf: drop all not coming from LAN" in-interface-list=!LANlà trước cái rule "drop all not coming from LAN" này, bác cần có cái rule ở cái dòng có cái comment "accept established,related,untracked" nữa. Dòng đó bảo router chấp nhận (tức là không drop) những packet gửi vào router (tức là cả packet từ WAN) nếu packet đó thuộc một kết nối đã tạo ra trước đó, hoặc là packet trả lời một packet đã gửi đi trước đó. Phải có dòng đó thì khi nextdns gửi packet trả lời về mới không bị dòng tiếp theo nó drop. Không có dòng thứ 2 đó thì router của bác không nối được vào đâu ở các interface WAN hết, vì chỉ gửi đi được chứ không nhận về được. Các thiết bị trong mạng thì vẫn ok vì với chúng thì chain input không áp dụng, mà là chain forward. Thường cái dòng "accept established,related,untracked" này sẽ để lên trên cao, cả với chain forward cũng vậy, để router có thể dừng xử lý rules sớm với những packet của kết nối đã qua được filter trước đó. Như vậy để nếu có thật nhiều rules đi chăng nữa thì phần lớn chỉ phải kiểm tra với những packet đầu tiên của kết nối mà thôi.

Bác chú ý thứ tự các rules nó quan trọng, tường lửa sẽ match từ trên xuống, gặp cái nào match mà có accept hoặc drop thì nó sẽ dừng lại không match tiếp.

Tương tự giả sử sau này bác muốn mở cổng nào đó với 1 rule accept với dst-port thì bác cũng đừng quên kéo rule đó lên trên cái rule "drop all" kia.

Ngoài ra bác cũng cần cái rule accept ICMP kia thì những cái cần thiết như Path MTU Discovery nó mới hoạt động. ICMP không chỉ phục vụ Ping mà còn có nhiều nhiệm vụ cần thiết khác. Việc block ICMP trên tường lửa vì lo bên ngoài ping được router của bác là lỗi thời rồi.

Em post lại tường lửa defconf của các dòng home router MikroTik nếu các bác dùng x86 cần, cơ bản nó là như cái link "Advanced firewall", thay mỗi 1 vài rules vì không dùng raw filter:

IPv4 (có fasttrack và NAT masquerade):

Code:

/ip firewall filter

add action=accept chain=input comment=\

"defconf: accept established,related,untracked" connection-state=\

established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=\

invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=accept chain=input comment=\

"defconf: accept to local loopback (for CAPsMAN)" dst-address=127.0.0.1

add action=drop chain=input comment="defconf: drop all not coming from LAN" \

in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" \

ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" \

ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" \

connection-state=established,related hw-offload=yes

add action=accept chain=forward comment=\

"defconf: accept established,related, untracked" connection-state=\

established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" \

connection-state=invalid

add action=drop chain=forward comment=\

"defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat \

connection-state=new in-interface-list=WAN

/ip firewall nat

add action=masquerade chain=srcnat comment="defconf: masquerade" \

ipsec-policy=out,none out-interface-list=WANIPv6 (gồm các rules IPSEC có thể disable nếu không dùng - IKE, AH, ESP):

Code:

/ipv6 firewall address-list

add address=::/128 comment="defconf: unspecified address" list=bad_ipv6

add address=::1/128 comment="defconf: lo" list=bad_ipv6

add address=fec0::/10 comment="defconf: site-local" list=bad_ipv6

add address=::ffff:0.0.0.0/96 comment="defconf: ipv4-mapped" list=bad_ipv6

add address=::/96 comment="defconf: ipv4 compat" list=bad_ipv6

add address=100::/64 comment="defconf: discard only " list=bad_ipv6

add address=2001:db8::/32 comment="defconf: documentation" list=bad_ipv6

add address=2001:10::/28 comment="defconf: ORCHID" list=bad_ipv6

add address=3ffe::/16 comment="defconf: 6bone" list=bad_ipv6

/ipv6 firewall filter

add action=accept chain=input comment=\

"defconf: accept established,related,untracked" connection-state=\

established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=\

invalid

add action=accept chain=input comment="defconf: accept ICMPv6" protocol=\

icmpv6

add action=accept chain=input comment="defconf: accept UDP traceroute" dst-port=\

33434-33534 protocol=udp

add action=accept chain=input comment=\

"defconf: accept DHCPv6-Client prefix delegation." dst-port=546 protocol=\

udp src-address=fe80::/10

add action=accept chain=input comment="defconf: accept IKE" \

dst-port=500,4500 protocol=udp

add action=accept chain=input comment="defconf: accept ipsec AH" \

protocol=ipsec-ah

add action=accept chain=input comment="defconf: accept ipsec ESP" \

protocol=ipsec-esp

add action=accept chain=input comment=\

"defconf: accept all that matches ipsec policy" ipsec-policy=in,ipsec

add action=drop chain=input comment=\

"defconf: drop everything else not coming from LAN" in-interface-list=\

!LAN

add action=accept chain=forward comment=\

"defconf: accept established,related,untracked" connection-state=\

established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" \

connection-state=invalid

add action=drop chain=forward comment=\

"defconf: drop packets with bad src ipv6" src-address-list=bad_ipv6

add action=drop chain=forward comment=\

"defconf: drop packets with bad dst ipv6" dst-address-list=bad_ipv6

add action=drop chain=forward comment="defconf: rfc4890 drop hop-limit=1" \

hop-limit=equal:1 protocol=icmpv6

add action=accept chain=forward comment="defconf: accept ICMPv6" protocol=\

icmpv6

add action=accept chain=forward comment="defconf: accept HIP" \

protocol=139

add action=accept chain=forward comment="defconf: accept IKE" \

dst-port=500,4500 protocol=udp

add action=accept chain=forward comment="defconf: accept ipsec AH" \

protocol=ipsec-ah

add action=accept chain=forward comment="defconf: accept ipsec ESP" \

protocol=ipsec-esp

add action=accept chain=forward comment=\

"defconf: accept all that matches ipsec policy" ipsec-policy=in,ipsec

add action=drop chain=forward comment=\

"defconf: drop everything else not coming from LAN" in-interface-list=!LANHai interface list LAN và WAN như hướng dẫn ở link MIkroTik.

Last edited:

ohyourgod

Senior Member

kiểu muốn game sang bắc mỹ 120ms giảm còn 50 à? Vậy thì khôngCác bác có hướng dẫn chỉnh chọt Mikrotik giảm Ping ko nhỷ, như cấu hình IP, TCP hay gì đó

còn nếu quay pppoe = modem nhà mạng ping trồi sụt, mua converter ONT rồi quay = mikrotik, bật fastrack các kiểu thì có

duyhaikg

Junior Member

Thì mình đang quay PPOE bằng router mikrotik mà, bật fasttrack rồi còn món nào chỉnh chọt cho ping giảm nữa ko báckiểu muốn game sang bắc mỹ 120ms giảm còn 50 à? Vậy thì không

còn nếu quay pppoe = modem nhà mạng ping trồi sụt, mua converter ONT rồi quay = mikrotik, bật fastrack các kiểu thì có

chacuavip10

Đã tốn tiền

tìm cái bufferbloat của mik ấy, qos để lúc có người download chơi game ko lo tăng ping.Thì mình đang quay PPOE bằng router mikrotik mà, bật fasttrack rồi còn món nào chỉnh chọt cho ping giảm nữa ko bác

Doraemon309

Senior Member

Ấy có khi nào em cũng bị lỗi khi add firewall giống tarikin không ạ?Nếu danh sách rules filter của tường lửa bác có mỗi cái dòng đó thì lỗi đó là bình thường. Bở vì dòng đó block packet đi tới router từ các interface không có trong list LAN, tức là block packet đến từ WAN. Nên khi router tạo kết nối đến server DoH thì router gửi được packet đi, nhưng khi server trả lời thì packet bị drop.

Bác chú ý ở đây

Building Advanced Firewall - RouterOS - MikroTik Documentation

help.mikrotik.com

Code:/ip firewall filter add action=accept chain=input comment="defconf: accept ICMP after RAW" protocol=icmp add action=accept chain=input comment="defconf: accept established,related,untracked" connection-state=established,related,untracked add action=drop chain=input comment="defconf: drop all not coming from LAN" in-interface-list=!LAN

là trước cái rule "drop all not coming from LAN" này, bác cần có cái rule ở cái dòng có cái comment "accept established,related,untracked" nữa. Dòng đó bảo router chấp nhận (tức là không drop) những packet gửi vào router (tức là cả packet từ WAN) nếu packet đó thuộc một kết nối đã tạo ra trước đó, hoặc là packet trả lời một packet đã gửi đi trước đó. Phải có dòng đó thì khi nextdns gửi packet trả lời về mới không bị dòng tiếp theo nó drop. Không có dòng thứ 2 đó thì router của bác không nối được vào đâu ở các interface WAN hết, vì chỉ gửi đi được chứ không nhận về được. Các thiết bị trong mạng thì vẫn ok vì với chúng thì chain input không áp dụng, mà là chain forward. Thường cái dòng "accept established,related,untracked" này sẽ để lên trên cao, cả với chain forward cũng vậy, để router có thể dừng xử lý rules sớm với những packet của kết nối đã qua được filter trước đó. Như vậy để nếu có thật nhiều rules đi chăng nữa thì phần lớn chỉ phải kiểm tra với những packet đầu tiên của kết nối mà thôi.

Bác chú ý thứ tự các rules nó quan trọng, tường lửa sẽ match từ trên xuống, gặp cái nào match mà có accept hoặc drop thì nó sẽ dừng lại không match tiếp.

Tương tự giả sử sau này bác muốn mở cổng nào đó với 1 rule accept với dst-port thì bác cũng đừng quên kéo rule đó lên trên cái rule "drop all" kia.

Ngoài ra bác cũng cần cái rule accept ICMP kia thì những cái cần thiết như Path MTU Discovery nó mới hoạt động. ICMP không chỉ phục vụ Ping mà còn có nhiều nhiệm vụ cần thiết khác. Việc block ICMP trên tường lửa vì lo bên ngoài ping được router của bác là lỗi thời rồi.

Em post lại tường lửa defconf của các dòng home router MikroTik nếu các bác dùng x86 cần, cơ bản nó là như cái link "Advanced firewall", thay mỗi 1 vài rules vì không dùng raw filter:

IPv4 (có fasttrack và NAT masquerade):

Code:/ip firewall filter add action=accept chain=input comment=\ "defconf: accept established,related,untracked" connection-state=\ established,related,untracked add action=drop chain=input comment="defconf: drop invalid" connection-state=\ invalid add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp add action=accept chain=input comment=\ "defconf: accept to local loopback (for CAPsMAN)" dst-address=127.0.0.1 add action=drop chain=input comment="defconf: drop all not coming from LAN" \ in-interface-list=!LAN add action=accept chain=forward comment="defconf: accept in ipsec policy" \ ipsec-policy=in,ipsec add action=accept chain=forward comment="defconf: accept out ipsec policy" \ ipsec-policy=out,ipsec add action=fasttrack-connection chain=forward comment="defconf: fasttrack" \ connection-state=established,related hw-offload=yes add action=accept chain=forward comment=\ "defconf: accept established,related, untracked" connection-state=\ established,related,untracked add action=drop chain=forward comment="defconf: drop invalid" \ connection-state=invalid add action=drop chain=forward comment=\ "defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat \ connection-state=new in-interface-list=WAN /ip firewall nat add action=masquerade chain=srcnat comment="defconf: masquerade" \ ipsec-policy=out,none out-interface-list=WAN

IPv6 (gồm các rules IPSEC có thể disable nếu không dùng - IKE, AH, ESP):

Code:/ipv6 firewall address-list add address=::/128 comment="defconf: unspecified address" list=bad_ipv6 add address=::1/128 comment="defconf: lo" list=bad_ipv6 add address=fec0::/10 comment="defconf: site-local" list=bad_ipv6 add address=::ffff:0.0.0.0/96 comment="defconf: ipv4-mapped" list=bad_ipv6 add address=::/96 comment="defconf: ipv4 compat" list=bad_ipv6 add address=100::/64 comment="defconf: discard only " list=bad_ipv6 add address=2001:db8::/32 comment="defconf: documentation" list=bad_ipv6 add address=2001:10::/28 comment="defconf: ORCHID" list=bad_ipv6 add address=3ffe::/16 comment="defconf: 6bone" list=bad_ipv6 /ipv6 firewall filter add action=accept chain=input comment=\ "defconf: accept established,related,untracked" connection-state=\ established,related,untracked add action=drop chain=input comment="defconf: drop invalid" connection-state=\ invalid add action=accept chain=input comment="defconf: accept ICMPv6" protocol=\ icmpv6 add action=accept chain=input comment="defconf: accept UDP traceroute" port=\ 33434-33534 protocol=udp add action=accept chain=input comment=\ "defconf: accept DHCPv6-Client prefix delegation." dst-port=546 protocol=\ udp src-address=fe80::/10 add action=accept chain=input comment="defconf: accept IKE" \ dst-port=500,4500 protocol=udp add action=accept chain=input comment="defconf: accept ipsec AH" \ protocol=ipsec-ah add action=accept chain=input comment="defconf: accept ipsec ESP" \ protocol=ipsec-esp add action=accept chain=input comment=\ "defconf: accept all that matches ipsec policy" ipsec-policy=in,ipsec add action=drop chain=input comment=\ "defconf: drop everything else not coming from LAN" in-interface-list=\ !LAN add action=accept chain=forward comment=\ "defconf: accept established,related,untracked" connection-state=\ established,related,untracked add action=drop chain=forward comment="defconf: drop invalid" \ connection-state=invalid add action=drop chain=forward comment=\ "defconf: drop packets with bad src ipv6" src-address-list=bad_ipv6 add action=drop chain=forward comment=\ "defconf: drop packets with bad dst ipv6" dst-address-list=bad_ipv6 add action=drop chain=forward comment="defconf: rfc4890 drop hop-limit=1" \ hop-limit=equal:1 protocol=icmpv6 add action=accept chain=forward comment="defconf: accept ICMPv6" protocol=\ icmpv6 add action=accept chain=forward comment="defconf: accept HIP" \ protocol=139 add action=accept chain=forward comment="defconf: accept IKE" \ dst-port=500,4500 protocol=udp add action=accept chain=forward comment="defconf: accept ipsec AH" \ protocol=ipsec-ah add action=accept chain=forward comment="defconf: accept ipsec ESP" \ protocol=ipsec-esp add action=accept chain=forward comment=\ "defconf: accept all that matches ipsec policy" ipsec-policy=in,ipsec add action=drop chain=forward comment=\ "defconf: drop everything else not coming from LAN" in-interface-list=!LAN

Hai interface list LAN và WAN như hướng dẫn ở link MIkroTik.

Anh xem giúp em những firewall nào chặn or mất ổn định khi sử dụng DOH server ạ?

CGGX_ANNX

Senior Member

Ấy có khi nào em cũng bị lỗi khi add firewall giống tarikin không ạ?

Anh xem giúp em những firewall nào chặn or mất ổn định khi sử dụng DOH server ạ?

Em vừa xem thì hai post của bác ấy post nội dung cầu hình firewall giống hệt cấu hình mặc định và y như cái em post ở trên bác ạ. Như vậy nếu router của bác vẫn có vấn đề kết nối ra ngoài thì bác thử kiểm tra xem 2 cái interface list WAN và LAN của bác có chứa các interface cần thiết không. Bác thử xem với

Code:

/interface list exportxem bác đang có các interface list đó không và bọn nó đang có gì? Trong interface list WAN bác cần để các interface kết nối PPPoE cũng như interface ethernet hoặc SFP mà cái PPPoE đó nó nối qua. Còn list LAN thì sẽ có cái bridge chính của bác (và các mạng VLAN hay VPN mà router bác host khác nếu bác muốn tiếp tục tận dụng cấu hình tường lửa kia).

Similar threads

- Replies

- 44

- Views

- 1K

- Replies

- 0

- Views

- 327

- Replies

- 7

- Views

- 438

- Replies

- 6

- Views

- 1K

- Replies

- 9

- Views

- 494