Doraemon309

Senior Member

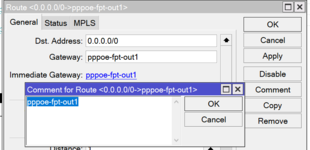

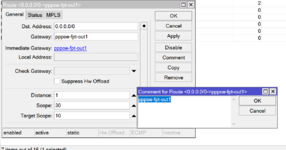

Em để phần wan là pppoe luôn ạ!Em vừa xem thì hai post của bác ấy post nội dung cầu hình firewall giống hệt cấu hình mặc định và y như cái em post ở trên bác ạ. Như vậy nếu router của bác vẫn có vấn đề kết nối ra ngoài thì bác thử kiểm tra xem 2 cái interface list WAN và LAN của bác có chứa các interface cần thiết không. Bác thử xem với

Code:/interface list export

xem bác đang có các interface list đó không và bọn nó đang có gì? Trong interface list WAN bác cần để các interface kết nối PPPoE cũng như interface ethernet hoặc SFP mà cái PPPoE đó nó nối qua. Còn list LAN thì sẽ có cái bridge chính của bác (và các mạng VLAN hay VPN mà router bác host khác nếu bác muốn tiếp tục tận dụng cấu hình tường lửa kia).

Lan thì chỉ có một nên chưa làm list ạ!

Test OK mới đưa vào thực tế ạ!

)

)