losser50cm

Member

Em chào các bác, em đang mày mò làm một project microservice (Spring boot + Spring cloud) mà bị mắc đoạn authz cho các enpoints trong service con.

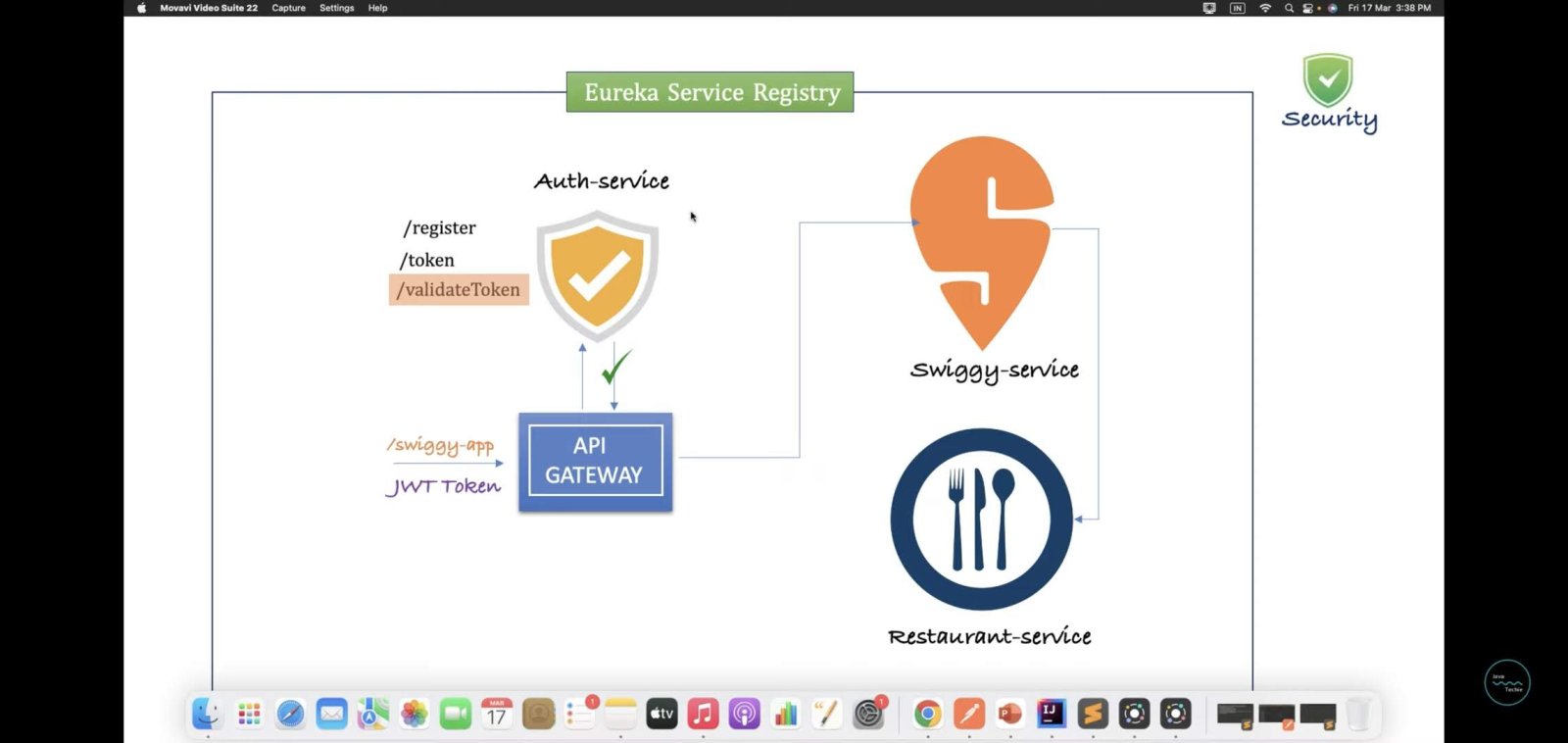

Cụ thể là có một Gateway để hứng request từ client. Khi nhận được JWT nó sẽ call về Auth-service để validate cái token đấy.

Vấn đề là khi request được gateway cho đi qua, nó chui vào trong service con nhưng em lại không biết request đấy tới từ ai bởi vì các service con hiện tại không dinh níu gì tới security cả (nên coi như token lúc bị vô dụng). Em đang nghĩ tới phương án đấy là config security cho từng service rồi lại cho gateway gửi kèm token về với mỗi request. Lúc này các service con sẽ tự decode token ra và validate lần nữa (nghe có vẻ hơi đần ). Mong các bác cho em phương án phù hợp với. Em đang làm theo luồng kiểu như bên dưới

). Mong các bác cho em phương án phù hợp với. Em đang làm theo luồng kiểu như bên dưới

Cụ thể là có một Gateway để hứng request từ client. Khi nhận được JWT nó sẽ call về Auth-service để validate cái token đấy.

Vấn đề là khi request được gateway cho đi qua, nó chui vào trong service con nhưng em lại không biết request đấy tới từ ai bởi vì các service con hiện tại không dinh níu gì tới security cả (nên coi như token lúc bị vô dụng). Em đang nghĩ tới phương án đấy là config security cho từng service rồi lại cho gateway gửi kèm token về với mỗi request. Lúc này các service con sẽ tự decode token ra và validate lần nữa (nghe có vẻ hơi đần

). Mong các bác cho em phương án phù hợp với. Em đang làm theo luồng kiểu như bên dưới

). Mong các bác cho em phương án phù hợp với. Em đang làm theo luồng kiểu như bên dưới