CGGX_ANNX

Senior Member

hi bác, em đã fix được vấn đề thông vlan từ vlan1 sang mấy vlan khác, nhưng vẫn đang gặp vấn đề với cái force dns. ping từ cái dải vlan khác đến con pihole vẫn không được, và khi em bật nat cho 2 rule force dns thì bị mất mạng. Thêm 1 vấn đề nữa là khi em ping từ các vlan khác đến dải vlan 1 thì thấy không ping được nhưng 2 rule block vlan to vlan và drop all from wan not dstnat không thấy nhảy counter. Em gửi lại bảng config bác xem dùm e nhé!

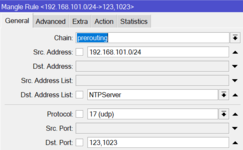

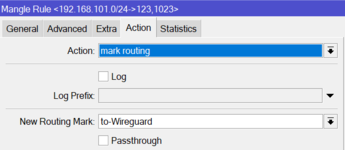

Code:/ip firewall filter add action=accept chain=input comment="defconf: accept established,related,untracked" connection-state=established,related,untracked add action=drop chain=input comment="defconf: drop invalid" connection-state=invalid add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp add action=drop chain=input comment="defconf: drop all not coming from LAN" in-interface-list=!Lan add action=fasttrack-connection chain=forward comment="defconf: fasttrack" connection-state=established,related disabled=yes hw-offload=yes add action=accept chain=forward comment="defconf: accept established,related, untracked" connection-state=established,related,untracked add action=drop chain=forward comment="defconf: drop invalid" connection-state=invalid add action=accept chain=forward comment="allow access to pihole" dst-address=192.168.10.10 in-interface-list=Lan add action=drop chain=forward comment="block vlan to lan" in-interface-list=Lan-Ex-Home out-interface-list=Lan add action=drop chain=forward comment="defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat connection-state=new in-interface-list=Wan /ip firewall mangle add action=accept chain=prerouting comment="-----Mark Hijack DNS Tcp-----" dst-port=53 protocol=tcp add action=accept chain=prerouting comment="-----Mark Hijack DNS Udp-----" dst-port=53 protocol=udp add action=accept chain=prerouting comment="-----Hairpin Nat Mangle-----" dst-address-list="Wan IP" src-address=192.168.10.100-192.168.10.150 add action=accept chain=prerouting comment="-----VlanHome Access Recorder Dahua-----" disabled=yes dst-address=192.168.2.200 src-address=192.168.10.0/24 add action=mark-routing chain=prerouting comment="-----IP qua Wg hp225-----" dst-address-list="!ip from vlan" new-routing-mark=To-Wg-Hp225 passthrough=no src-address-list="ip to vpn hp225" add action=change-mss chain=forward comment="-----Thay doi MSS-----" new-mss=clamp-to-pmtu out-interface=wghp225 passthrough=yes protocol=tcp tcp-flags=syn /ip firewall nat add action=masquerade chain=srcnat comment="-----Quay PPOE-----" out-interface=pppoe-out1 add action=masquerade chain=srcnat comment="-----Hairpin Nat------" dst-address=192.168.10.0/24 src-address=192.168.10.0/24 add action=masquerade chain=srcnat comment="-----Nat Wireguard Hp225-----" out-interface=wghp225 add action=dst-nat chain=dstnat comment="-----Nat Port 80 DS918-----" dst-address-list="Wan IP" dst-port=80 protocol=tcp to-addresses=192.168.10.8 to-ports=80 add action=dst-nat chain=dstnat comment="-----Nat Port 443 DS918-----" dst-address-list="Wan IP" dst-port=443 protocol=tcp to-addresses=192.168.10.8 to-ports=443 add action=dst-nat chain=dstnat comment="-----Nat Port 6690 DS1621-----" dst-address-list="Wan IP" dst-port=6690 protocol=tcp to-addresses=192.168.10.5 to-ports=6690 add action=dst-nat chain=dstnat comment="-----Hijack DNS-----" dst-port=53 in-interface-list=Lan protocol=udp src-address=!192.168.10.10 to-addresses=192.168.10.10 add action=dst-nat chain=dstnat comment="-----Hijack DNS-----" dst-port=53 in-interface-list=Lan protocol=tcp src-address=!192.168.10.10 to-addresses=192.168.10.10

Hm, để em thử recap hiện trạng bây giờ ạ. Nếu với nội dụng firewall như trên (các rules dstnat với cổng 53 có bật):

- Ở bên vlan1 có vào được internet không ạ?

- Khi bác ở vlan1 ping cái NAS bằng domain name của nó thì có thấy là nó ping địa chỉ local 192.168.10.5 không ạ?

Hai cái này bác test cả với thiết bị trong list "ip to vpn hp225" lẫn ngoài list (nhưng vẫn thuộc vlan1)

- Cái list "ip to vpn hp225" chỉ có địa chỉ của thiết bị ở vlan1 đúng không ạ?

- Hiện ở bên vlan2-4 thì không vào được mạng (vì không liên lạc được với DNS server), nhưng ping được 8.8.8.8 đúng không ạ?

- Ở bên vlan2-4, nếu query DNS qua 8.8.8.8 thì bị timed out? Thí dụ khi chạy lệnh nslookup cnn.com 8.8.8.8 dưới Windows hay dig @8.8.8.8 cnn.com dưới Linux/macOS?

- Lúc bác chạy lênh query DNS qua 8.8.8.8 trên từ vlan2-4 thì có rule nào ở bảng mangle nhảy counter không ạ? với 2 rule action=drop chain=forward ở bảng filter kia có nhảy couter không ạ? Ngoài ra, cái rule action=dst-nat chain=dstnat dst-port=53 protocol=udp ở bảng NAT nó có tăng counter đúng không ạ?

- Nếu disable 2 rules dstnat dst-port=53 ở cuối bảng NAT thì vlan2-4 vào được mạng và có thể dùng nslookup hoặc dig để query DNS qua 8.8.8.8 (lệnh ở trên)?

- Nếu bác tạm thời disable tất cả các rules ở bảng mangle thì từ vlan2-4 có ping được pihole bên 192.168.10.10 không ạ?

Nếu có thể, bác paste output của lệnh

Code:

/ip route print detailvới

Code:

/interface list exportđược không ạ. Bác censor các địa chỉ IP public trong output thành xxx.xxx để khỏi lộ thông tin ạ.

Last edited: